第二季網絡釣魚攻擊常被假冒品牌:LinkedIn、Microsoft

我們要時刻警惕所信任的品牌被綱絡攻擊。全球網絡安全解決方案供應商Check Point軟件技術有限公司的威脅情報部門Check Point Research (CPR) 發佈《2022年第二季品牌網絡釣魚報告》,重點介紹第二季網絡犯罪分子企圖竊取個人資料或支付憑證時最常冒認的品牌。社交媒體LinkedIn第二季繼續成為網絡釣魚攻擊最常被假冒品牌,Microsoft躍升至第二位。

LinkedIn、Microsoft、DHL最常被網絡釣魚攻擊

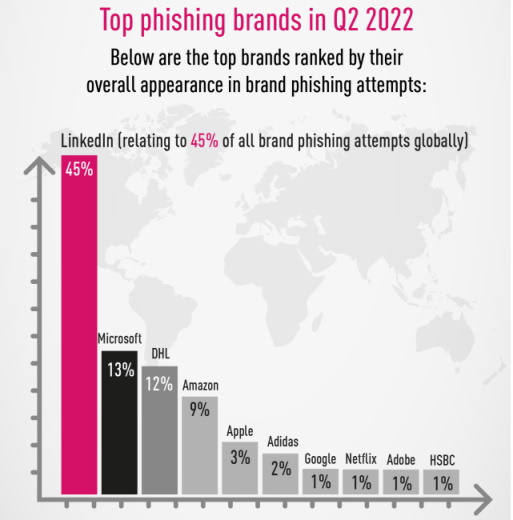

社交媒體LinkedIn在今年第一、二季度成為最常被假冒品牌。根據LinkedIn廣告資料的數字,2022年年初LinkedIn在香港有多達240萬名用戶,佔全港人口約三分一,因此LinkedIn被黑客假冒的情況絶對不容忽視。雖然在全球網絡釣魚攻擊的個案中,LinkedIn的佔比從第一季的52%下降至第二季的45%,但情況仍然令人擔憂。整體而言,社交網絡仍是黑客最常冒認作網絡釣魚的品牌類別,其次是科技業,取代了上一季航運業的排名,位居第二。

在被冒認的知名科技品牌中,Microsoft的個案增長最令人關注,其個案佔所有相關網絡釣魚攻擊的13%(與上一季度相比增加超過一倍),而上季排名第二的DHL就稍微跌至第三位(佔比為 12%)。首次進入排行榜前十位的新品牌包括Adidas、Adobe和滙豐銀行,佔比目前為單位數,CPR第三季會密切關注這些品牌。

與Microsoft相關的詐騙活動增加,對個人和機構均構成威脅。一旦掌握了用戶的帳戶登入資料,黑客便能登入並使用該用戶的所有應用程式(例如Teams及SharePoint),而且還會入侵其Outlook電郵帳戶,帶來巨大風險。CPR最新發表的報告舉例說明了Outlook網絡釣魚電郵的技倆,例如郵件以「[需採取行動] 最後一次提醒 – 立即驗證您的OWA帳戶」為題,誘騙用戶訪問虛假的Outlook網頁,並要求受害者輸入其登入憑證。

LinkedIn網絡釣魚攻擊活動模仿了專業社交媒體平台的溝通風格,發送題為「您本周在搜索結果中出現8次」或「您有一個新短訊」或「我希望透過 LinkedIn與您開展業務」的惡意電郵。儘管風格看似來自LinkedIn,但他們使用的電郵地址事實上與LinkedIn所使用的截然不同。

同時,隨著網上購物盛行,DHL航運公司被假冒的佔比在第二季為所有網絡釣魚攻擊的12%。報告特別提及一種與貨品追蹤相關的網絡釣魚詐騙,主題為「收貨通知」,企圖引誘消費者點擊惡意連結。

Check Point數據研究經理Omer Dembinsky表示:「網絡釣魚電郵是所有黑客的重要攻擊武器,因為其部署速度快,並能夠以相對較低的成本針對數百萬用戶發動攻擊。此類電郵可讓網絡犯罪分子冒充可信品牌,利用給用戶造成的安全錯覺來竊取個人或商業資料,從而騙取錢財。Adidas、Adobe和滙豐銀行首次進入前十位,說明黑客正擴大其活動範圍,利用大眾對這些品牌的信任和『交易的本能』發動攻擊。黑客持續透過冒充品牌進行網絡釣魚攻擊,反映這手法較易得逞,消費者需要更為謹慎,可注意虛假電郵語法不當、拼寫錯誤或域名異常。如有任何疑問,請直接瀏覽品牌官方網站,而非點擊連結。」

品牌網絡釣魚攻擊不僅利用了我們對相熟品牌的絕對信任,更往往使用相似的URL來模仿品牌形象,而且還利用了人的心理,例如擔心錯過折扣。由此產生的緊迫感使消費者在沒有先檢查電郵是否來自相關品牌的情況下,匆忙點擊連結,可能導致他們無意中下載惡意軟件或洩露重要個人資料,使犯罪分子可趁機入侵其整個網上世界。

2022年第二季網絡釣魚攻擊常被假冒的品牌

以下是按照網絡釣魚攻擊中的總出現率進行排名的最常被假冒品牌:

- LinkedIn(佔全球所有網絡釣魚攻擊的45%)

- Microsoft(13%)

- DHL(12%)

- Amazon(9%)

- Apple(3%)

- Adidas(2%)

- Google(1%)

- Netflix(1%)

- Adobe(1%)

- 滙豐銀行(1%)

LinkedIn網絡釣魚電郵 – 帳戶竊取範例

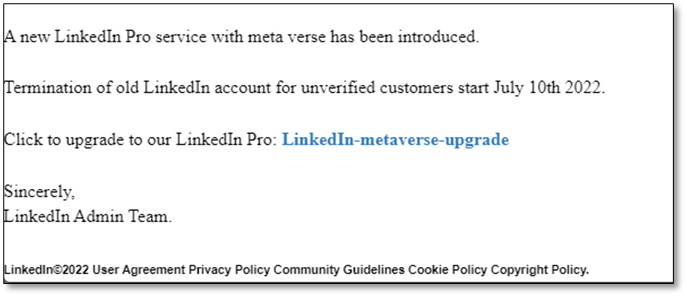

在2022年第二季,CPR發現了一封假冒LinkedIn的惡意網絡釣魚電郵。這封網絡釣魚電郵的發送地址為Webmail地址,並冒充成來自「LinkedIn保安部門(mlayanac @armada.mil[.]ec )」,包含了「LinkedIn通知!!!」的主題(圖1)。試圖以更新LinkedIn帳戶版本引使受害者點擊惡意連結。點擊連結後,用戶會被帶到偽裝驗證LinkedIn帳戶資料的欺詐頁面(https:// lin882[.]webnode[.]page/ ),然後受害者會被要求輸入其LinkedIn帳戶資料(圖2)。

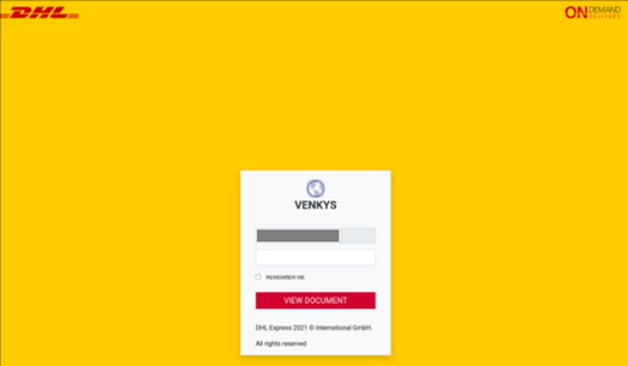

DHL網絡釣魚電郵 – 帳戶竊取範例

CPR在2022年第二季發現了一封假冒DHL品牌的惡意網絡釣魚電郵。這封網絡釣魚電郵的發送地址為Webmail地址,並偽裝成來自「DHL Express( track @harbormfreight[.] com )」,包含了「收貨通知」的主題(見圖1)。試圖誘使受害者點擊,點擊後會重新定向至 https://delicate-sea-3417.on.fleek.co的惡意連結。然後,受害者需要輸入其用戶名稱和密碼。

Outlook網絡釣魚電郵 – 帳戶竊取範例

在這封網絡釣魚電郵中,CPR發現黑客試圖竊取用戶的Outlook帳戶資料。這封電郵(見圖1)的發送地址為Outlook OWA([email protected]),包含了「[需採取行動] 最後一次提醒 – 立即驗證您的OWA帳戶」的主題內容。黑客企圖誘騙受害者點擊惡意連結,再將其重新定向至欺詐的Outlook Web應用程式登入頁面(見圖2)。在惡意連結(jfbfstxegfghaccl-dot-githu-dir-aceui-xoweu[.]ue[.]r[.]appspot[.]com)中,用戶需要輸入其帳戶名稱及密碼。

Amazon網絡釣魚電郵 – 賬單資料竊取範例

在這封網絡釣魚電郵中,CPR發現黑客試圖竊取用戶的賬單資料。這封電郵(見圖1)的發送地址為Amazon(fcarvache@puertoesmeraldas[.]gob[.]ec ),包含「您的Amazon帳戶驗證」的主題內容。其標題及內容企圖引使受害者點擊惡意連結https:// main.d1eoejahlrcxb.amplifyapp[.] com,再將用戶重新定向至欺詐頁面,並要求其輸入賬單資料(見圖2)。