小心無檔案病毒襲擊 卡巴斯基揭露神秘盜竊ATM

資訊安全解決方案供應商卡巴斯基實驗室,就銀行被無檔案病毒(Fileless Malware)攻擊,導致有自動櫃員機(ATM)內的鈔票全部被盜事件發表調查報告。銀行職員在ATM沒有發現代何物理破壞和惡意程式,但內裡的鈔票全部不翼而飛,直至卡巴斯基實驗室的專家對神秘失竊事件抽絲剝繭,不但明白網絡罪犯使用的盜竊手法,更複製攻擊找出銀行的保安漏洞。

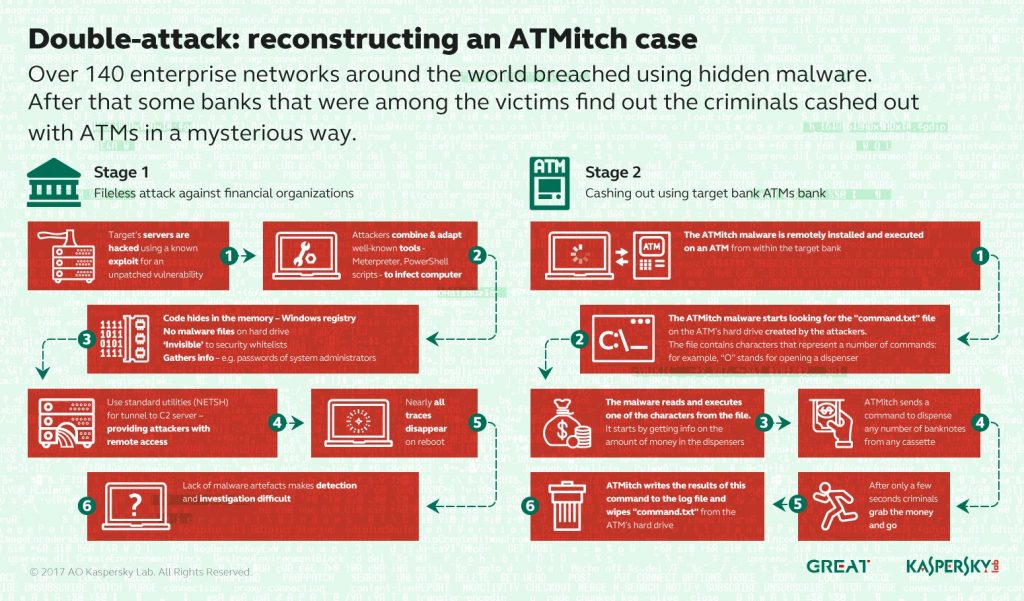

ATMitch個案解構

在2017年2月,卡巴斯基實驗室公開了針對銀行的無檔案病毒攻擊調查報告,犯罪份子利用僅存放在記憶體的惡意程式感染銀行網絡,但是他們有甚麼目的?在ATMitch的個案可以找到答案。

當銀行方面的搜證專家從ATM的硬盤中,復原兩個含有惡意程式紀錄的檔案 (kl.txt和logfile.txt),再把資料分給卡巴斯基實驗室,調查便正式展開。失竊個案只留下兩個檔案,由於犯人在犯案之後把惡意程式銷毀,所以無法恢復惡意程式的執行檔案,不過這樣並無法阻止卡巴斯基實驗室的調查工作。

刪除與重組案情

在紀錄檔之內,卡巴斯基實驗室的專家成功在純文字中找到資料,協助他們建立YARA規則進行公共惡意程式搜查和尋找樣本。YARA規則用為搜索字符串,協助分析人員搜尋、組合和分類相關惡意樣本,並以系統或網網上可疑行為模式的相似性,劃出他們的關連。

經過一天等待,專家找到一個目標惡意程式樣本 – tv.dll或隨後被稱為ATMitch,它只曾經在兩個地方出現,分別是哈薩克斯坦和俄羅斯。

透過遠端操作,惡意程式在目標銀行的ATM上安裝和執行。當安裝完成並與ATM連線,ATMitch惡意程式就能夠像合法的軟件一樣與ATM通訊,使黑客能夠執行一連串指令,例如收集存放在ATM內的鈔票數量,更重要的是,犯人只需要一個按鍵,就能夠隨時令ATM吐出鈔票。

誰是犯人?

事件的幕後主腦仍然是未能確定,在盜竊行動的第一階段,他們利用開源漏洞代碼、普通視窗工具和未知域名,幾乎完全無法確定組織的身份。不過,在ATM階段的攻擊用上的 tv.dll就含有俄語,符合條件的已知組織就只有GCMAN和Carbanak。

卡巴斯基實驗室首席安全研究員Sergey Golovanov表示,駭客可能仍然活躍,但不要恐慌,與這類型攻擊周旋需要保安專家為目標機構提供特殊的技術。由於洩漏的數據利用普通合法的工具就能進行執行,在攻擊之後,犯人可能銷毀所有數據以防被追蹤,記憶體搜證分析惡意程式及其功能變得重要。從個案證明,小心妥善的事後應對工作,有助解決萬存準備的網絡罪行。

事件相關的報告和機構自我檢查方法,可參考Securelist。