[新威脅公告]最新Ransomeware波及香港 趨勢科技緊急防護策略

全球爆發大規模RANSOMEWARE 勒索軟件攻擊,至今為止已令到世界多達99個國家受到威脅,目前台灣、俄羅斯及烏克蘭皆為主要攻擊的高危地區,更有英國醫院受到攻擊令服務受到影響。本港有少部份家庭用戶在討論區中亦表明中招,情況令人關注。

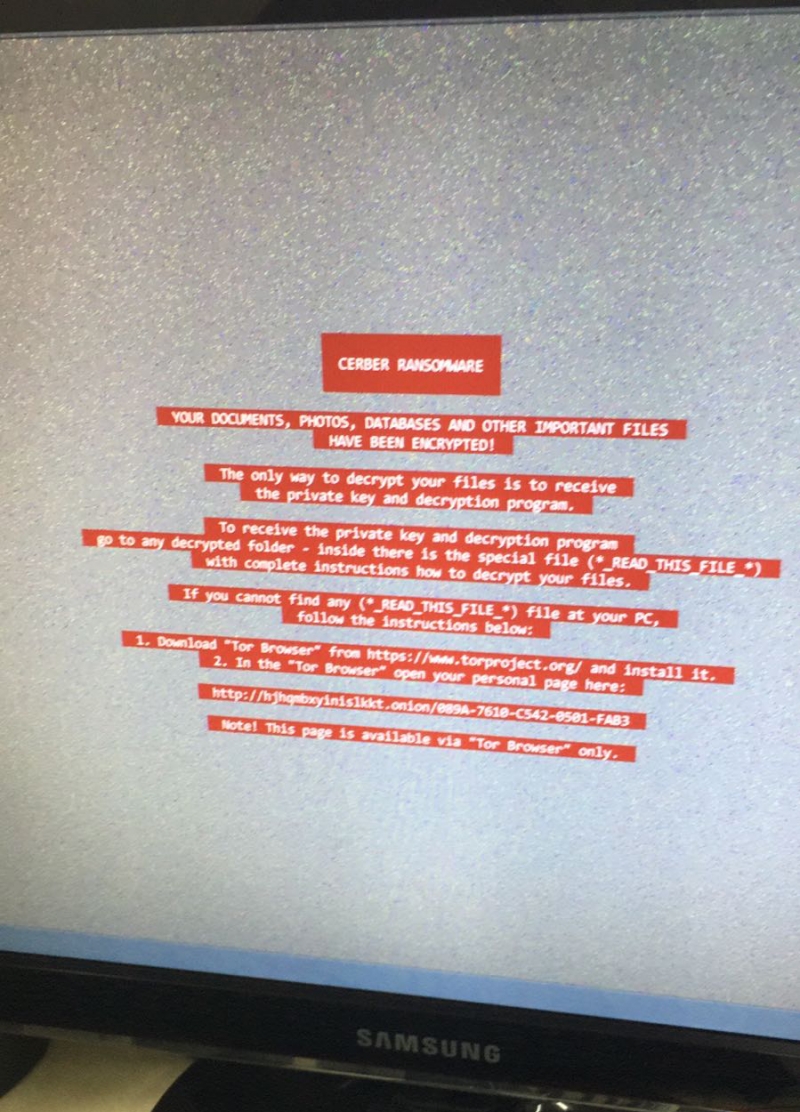

有本港討論區用戶表示均遭受Wannacry的攻擊。(圖片來源自連登討論區)

今次事件中的RANSOMEWARE名為「WannaCry」,主要攻擊對象為使用Windows的用戶,基本上大部份用戶均有機會成為其目標。一旦被它入侵,它會將電腦內所有重要文件加密,駭客會要求用戶支付約300美元價值的Bitcoin,才有機會贖回電腦內的重要資料。不過,一般用戶支付贖金都未必能解密文件,因此中了招的電腦有機會拿不回那些文件。

WannaCry今次有別於一般RANSOMEWARE的攻擊模式,對比依賴用家在電郵下載附件觸發攻擊,WannaCry會自動通過網絡傳播,所以今次事件影響的規模十分大。

預防方法:

根據MICROSOFT微軟在13/5/2017的公告中,要保護電腦免受威脅,必須注要以下事項:

-確保已安裝或應用最新更新版本的防毒軟件或方案。

-確保軟件為最新版本。

-避免打開任何可疑的網址或來自於陌生人或地址所發出的電郵,以及內含的附件或檔案。

-確保網絡瀏覽器擁有阻擋彈出廣告插件。

-經常為電腦內的文件進行備份。

發現病毒開關

周六,一網絡保安研究人員向AFP NEW表示已發現WannaCry的「開關」,他偶然發現WannaCry會利用某一個DOMAIN來作為攻擊的開關,只要注冊了該個DOMAIN就可以某程度上讓WannaCry失效。

另一方面,本刊得到防護方案供應商趨勢科技就有關此勒索程式的詳盡資料,可供各位參考:

趨勢科技防護策略

趨勢科技發現最新的勒索程式 WCRY(WannaCry)在全球各地的爆發案件,並已密切監控中。初步分析顯示此勒索程式是攻擊Microsoft的安全性弱點:MS17-010 – Eternalblue。而此安全性弱點與早先 Shadow Brokers 發布的黑客工具有關。

請參考下列趨勢科技網誌文章及病毒百科以獲取 WCRY 勒索程式的變種及元件等相關資訊:

趨勢科技產品與防護措施

首先最重要的是此波攻擊是針對已知的微軟安全性弱點,請用戶透過 GPO 或是微軟官方的說明停用 SMB。此外,我們強烈建議您為作業系統安裝最新的修補程式,尤其是跟安全性弱點 MS17-010 相關的安全性修補程式。

趨勢科技建議您根據端點電腦、信件、伺服器、閘道、網路安全等等採用分層式防護以確保有效防禦各個潛在入侵點。在此基準上,我們已能針對這樣的新威脅事件提供某種程度的防護能力:

- 設定更新與下一代技術:

趨勢科技用戶使用最新版本 OfficeScan 與 WorryFree Business Security 請確保已啟用「預測性機器學習」功能(OfficeScan XG 版本、Worry-Free Services)以及所有與勒索程式相關的防護功能。相關設定資訊請參考https://success.trendmicro.com/solution/1112223。 - 病毒碼:

趨勢科技已可偵測已知的病毒變種及元件,請確認您已更新病毒碼至下列版本:

雲端病毒碼 – 13.399.00

傳統掃瞄病毒碼 – 13.401.00

- 趨勢科技網頁信譽評等服務(Web Reputation Services,WRS)已加入已知的命令控制伺服器(Command and Control servers,C&C)。

- 趨勢科技 Cloud Edge 用戶請確認以更新以下規則

IPS Rules 1133635, 1133636, 1133657, 1133638 – SMB Microsoft MS17-010 SMB Remote Code Execution。

- 趨勢科技 Deep Security 與 Vulnerability Protection已釋出了防堵此漏洞的規則更新。建議用戶儘快下載並套用至最新的規則更新

IPS Rules 1008224, 1008228, 1008225, 1008227 – Includes coverage for MS17-010 and some specific protection against Windows SMB remote code execution vulnerabilities

- 趨勢科技 Deep Discovery Inspector用戶請確認已更新以下規則並監控是否偵測C&C連線

DDI Rule 2383: CVE-2017-0144 – Remote Code Execution – SMB (Request)

- 趨勢科技 TippingPoint 用戶請確認已更新以下規則

Filters 5614, 27433, 27711, 27935, 27928 – Includes coverage for MS17-010 and some specific protection against Windows SMB remote code execution vulnerabilities and attacks

ThreatDV Filter 30623 – helps to mitigate outbound C2 communication

Policy Filter 11403 – provides additional protection against suspicious SMB fragmentation

趨勢科技強烈建議,用戶請務必儘速套用軟體廠商發佈的重大修補更新。若用戶和合作夥伴們需要進一步的資訊或是有任何方面的疑問,請洽您的授權趨勢科技技術支援代表以尋求進一步協助。