WannaCry勒索軟件肆虐 FortiGuard Labs追踪及解救病源

勒索軟件(Ransomware)已經成為增長最快的惡意軟件威脅,目標覆蓋一般家庭用戶、醫療保健系統以至企業網絡。追踪分析顯示,自2016年1月1日起,每天平均有4,000多宗勒索軟件攻擊。

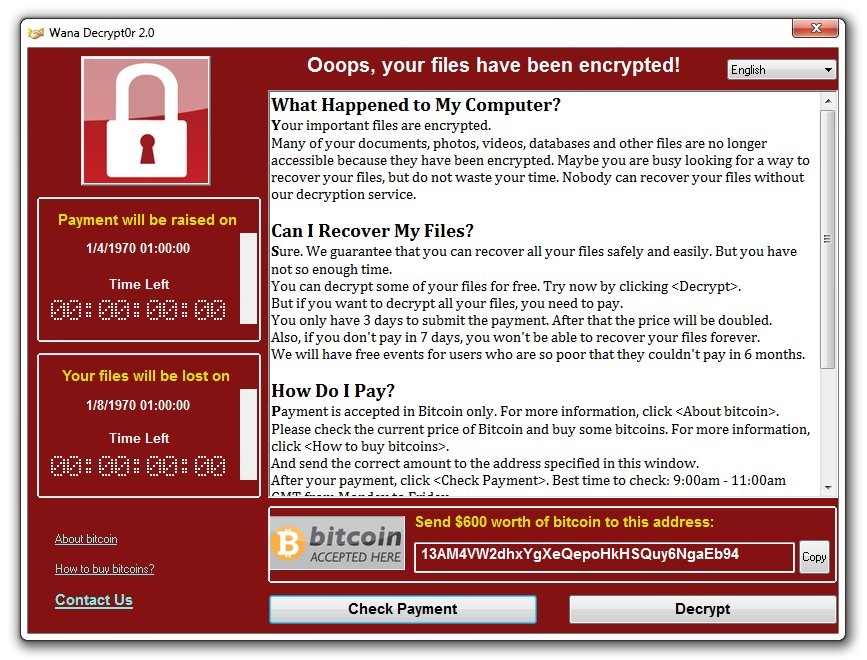

5月12日,FortiGuard Labs研究團隊開始追踪當天迅速傳播的新型勒索軟件變種。這個勒索軟件被稱為WannaCry、WCry、WanaCrypt0r、WannaCrypt或Wana Decrypt0r,通過美國國家安全局代號「Eternal Blue」工具的漏洞傳播。這漏洞由黑客組織Shadow Brokers上月於網上披露,利用Microsoft Server Message Block 1.0 (SMBv1)協定中的弱點來進行攻擊。

WannaCry這是一種毒力甚高並會自我複製的勒索軟件,已經影響了俄羅斯內政部、中國地區大學、匈牙利和西班牙電訊商以及由英國國家衛生服務機構管理的醫院和診所等大型組織。特別值得注意的是,它的贖金要求支援二十多種語言。

受影響的Microsoft產品包括:

- Windows Vista

- Windows Server 2008

- Windows 7

- Windows Server 2008 R2

- Windows 8.1

- Windows Server 2012及Windows Server 2012 R2

- Windows RT 8.1

- Windows 10

- Windows Server 2016

- Windows Server Core安裝選項

Microsoft在3月份在Microsoft安全公告MS17-010中發布了針對此漏洞的重要更新程式。Fortinet同月發布一個入侵防禦系統特徵(IPS signature)來檢測和阻止這漏洞,並於今天發布了新防毒特徵(AntiVirus signature)以檢測和停止是次攻擊。 第三方測試也證實Fortinet Anti-Virus和FortiSandbox能有效地阻止這種惡意軟件。有關IPS和AV特徵的詳細資訊,請參閱本文尾段。

我們強烈建議所有客戶採取下列步驟:

- 於網絡的所有受影響的節點安裝Microsoft發布的更新程式。

- 確保Fortinet 防毒和IPS檢測以及網絡過濾引擎都已啟用,防止下載到惡意軟件,並確保網絡過濾能把通訊擋回到命令和控制(C&C)伺服器。

- 將通訊隔離到UDP埠137/138和TCP埠139/445。

我們亦建議用戶和組織採取以下預防措施:

- 建立常規程序來為所有裝置的操作系統、軟件和固件安裝上更新程式。擁有大量裝置的大型組織可考慮採用集中更新程式管理系統。

- 部署入侵防禦系統、防毒措施和網絡過濾技術,並保持更新。

- 定期備份數據之餘,亦要驗證其完整性並對其加密,測試恢復備份過程,以確保其可用性。

- 掃描所有收發電郵來檢測威脅,並為最終用戶過濾可執行文件。

- 安排防毒和反惡意軟件程式定期自動執行掃描。

- 停用經電郵傳輸的文件中的巨集碼(macro scripts)。考慮改用Office Viewer等工具預覽Microsoft Office附件,而不用Office套件的應用程式用檔案直接打開。

- 建立業務連續性計劃和資安事端回應策略,並進行定期的漏洞評估。

如果組織已受到勒索軟件的影響,您必須:

- 立即從網絡中刪除受感染的裝置,防止勒索軟件進一步擴展到網絡或其他共享裝置。

- 如果您的網絡已受感染,請立即截斷所有連接裝置。

- 如果裝置受到感染但數據並未完全損壞,馬上把裝置關機,可能有機會把握時間清理和恢復數據,控制損害程度並防止情況惡化。

- 把備份數據儲存於離線模式。檢測到病毒時應即時把備份系統截斷連接,並加以掃描來確保備份中沒有惡意軟件。

- 立即聯繫執法機構來報告任何勒索軟件個案,並請求協助。

客戶的系統安全性對於Fortinet來說至關重要。我們正在積極監測情況以應對任何新的惡意行為,並就最新發展發布資訊。

解決方案

- 入侵防禦系統特徵(IPS signature):

MS.SMB.Server.SMB1.Trans2.Secondary.Handling.Code.Execution - 防毒特徵(AntiVirus signature):

W32/Filecoder_WannaCryptor.B!tr

W32/WannaCryptor.B!tr

W32/Generic.AC.3EE509!tr

W32/GenKryptik.1C25!tr

- CVE安全漏洞數據庫(CVE security vulnerability database):

2017-0143 thru 2017-0148