惡意HTML附件攻擊升級! 企業及機構需加強網絡安全

感染電腦病毒,對於一般大眾來說,可能是一個開啟一個電腦程式、包含巨集的Office文件檔案、PDF等等相對大的檔案。但事實上,若果有人偽冒用家熟悉的品牌發送電郵,附夾著一個只有數十KB的HTML附件,用家一不留神打開,就有機會被盜取敏感資料、感染木馬病毒,甚至勒索軟件。

惡意程式碼潛伏HTML檔案內

HTML是一個網頁檔案,不過黑客能藉著以電郵發送惡意HTML檔案。用家開啟檔案時,瀏覽器會執行已設定好的Javascript,經過多次重新導向來避開各種安全防護工具偵測,然後將用家帶到偽冒的釣魚網站,以騙取其系統登入資料。現時更有一些個案,發現黑客直接將一些難以察覺的惡意程式碼放進HTML檔案內,令瀏覽器的檔案下載保護,及Windows內建的「網路標記」(Mark of the Web) 保護失效,亦在不用依賴即時的互聯網連線的情況下,便可令電腦受感染或開啟後門。

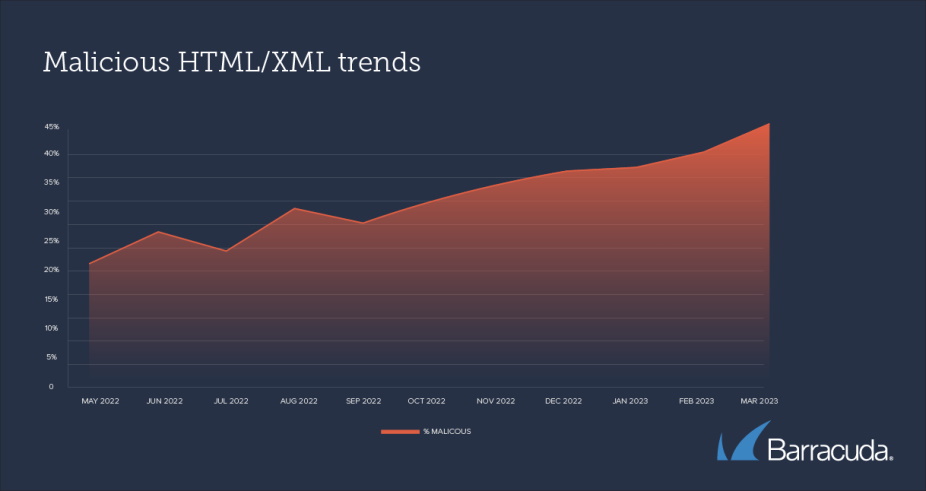

根據Barracuda的數據顯示,2023年3月掃描且定義為惡意HTML附件的比率,與去年5月相比急升一倍。而且,黑客亦了解網絡安全防護系統的運作方式,製作獨一無二的惡意HTML附件以逃避防護系統攔截。根據調查,原本月初只有27%的惡意HTML附件是獨一無二的,這個比例在不足一個月已急升至85%,反映出黑客能大量製作一些,難以被系統透過簡單描而分辨出的惡意HTML附件,情況相當令人擔心。

多重防禦可疑電郵及連結

面對日益複雜的網絡安全威脅,透過建立多重身份驗證機制 (MFA)、採用零信任訪問方式、利用自動化電郵防護工具應對和補救受到攻擊所造成的影響,便顯得十分重要。企業及機構亦需提升員工對於可疑電郵和連結的注意度,透過網絡釣魚模擬平台教育員工如何保護系統登入資料。當然,最重要的是重新審視電郵保護系統功能的完整性,引入人工智能及代碼分析,檢測出藏在HTML檔案內的有害原始碼。

作者簡介:Barracuda Networks亞太區銷售副總裁James Forbes-May