駭客正倍增電郵攻擊 威脅醫療保健行業

雲端安全解決方案供應商Barracuda於8月發布對全球勒索軟體事件的第五次年度審查報告。報告綜合公開報道的事件和未公開事件的相關研究,顯示自2022年以來,針對醫療保健組織的勒索軟體攻擊增加了一倍多。

醫療保健是網絡攻擊的持久目標

縱使醫療保健遭受的重大網路事件比其他行業要少,威脅具有影響臨床診斷的潛在風險和患者數據屬敏感資料,使情況更複雜,更有可能嚴重影響醫療保健活動。

今年3 月,巴塞隆納一家主要醫院遭受勒索軟體攻擊,導致該中心的電腦系統癱瘓,並迫使非緊急手術和病患檢查被取消。 在醫院拒絕支付贖金後,攻擊者在接下來的幾個月裡在網絡上發布據稱被盜的資料。

而在8 月,針對美國Prospect Medical Holdings的網絡攻擊擾亂了全國各地的醫院電腦系統,迫使多個州的急診室關閉,救護車被迫轉移。

了解並解決醫療保健組織面臨的網絡風險至關重要

要解決醫療保健組織面臨的網絡風險,首先要了解與電子郵件相關威脅的風險。儘管 77%的醫療保健組織遭遇了電子郵件資料外洩,45%的醫療保健組織認為2022年的網絡環境較以往安全。電子郵件仍然是主要的攻擊媒介,成功率很高,是許多其他網絡攻擊的常見起點。 疫情過後,數碼醫療保健和互聯數據正在加速發展,擴大了駭客的攻擊面,令醫療保健組織更容易受威脅。

最近,針對中型組織中進行的國際研究發現,2022年期間,77%的醫療保健產業受訪者遭遇電子郵件安全漏洞,較所有行業(75%) 高出2%。儘管如此,來自醫療保健組織的受訪者仍然看好他們抵禦網絡安全威脅的能力—— 45%的受訪者表示,他們感覺比去年「安全得多」,較所有行業(34%)高出一成。 這可能更多地與對防範網絡安全威脅的實踐、政策和意識有關,而非與投資有關,因為只有10%的人表示他們在2022年對網絡安全進行了更多投資,是總體第二低的數字。

醫療保健比其他行業應對電郵的威脅的能力更有信心

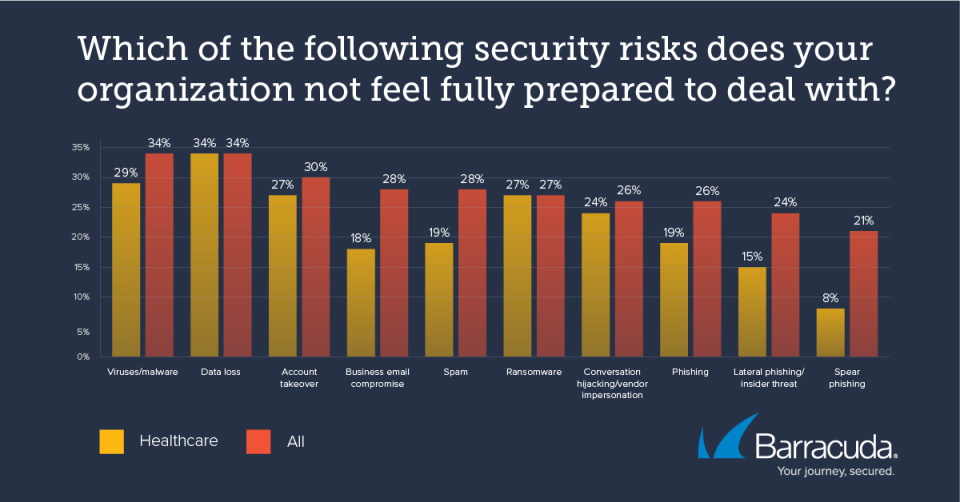

Barracuda已識別出13種電子郵件威脅類型——從基本的網絡釣魚和惡意連結或附件,到複雜的社交工程技術,如商業電子郵件洩露 (BEC)、對話劫持和帳戶接管等。 與許多其他行業相比,醫療保健組織大多表示自己在應對此類電子郵件傳播的威脅方面準備充足。

復原成本問題為醫療機構被電郵攻擊後的最大挑戰

當被問及成功的電子郵件安全攻擊的影響時,不到一半(44%)的受訪醫療保健組織提到了復原成本(總體比例為31%),最昂貴的攻擊的平均成本接近100萬美元(975,000 美元) 。

醫療保健預算往往捉襟見肘。有限的資源、複雜且關鍵的技術系統的結合,再加上盡快讓一切恢復正常運作的壓力,是導致復原成本成為最重要影響的因素。

然而,敏感、機密或關鍵業務資料的遺失率為29%,低於整體遺失率的43%。 這可能是因為醫療保健組織在成為網絡攻擊目標多年之後,衍生出對醫療資料和其他受保護健康資訊(PHI )共享、儲存和備份極其嚴格的措施。

60%的企業受到勒索軟體攻擊 醫療保健產業受影響最小

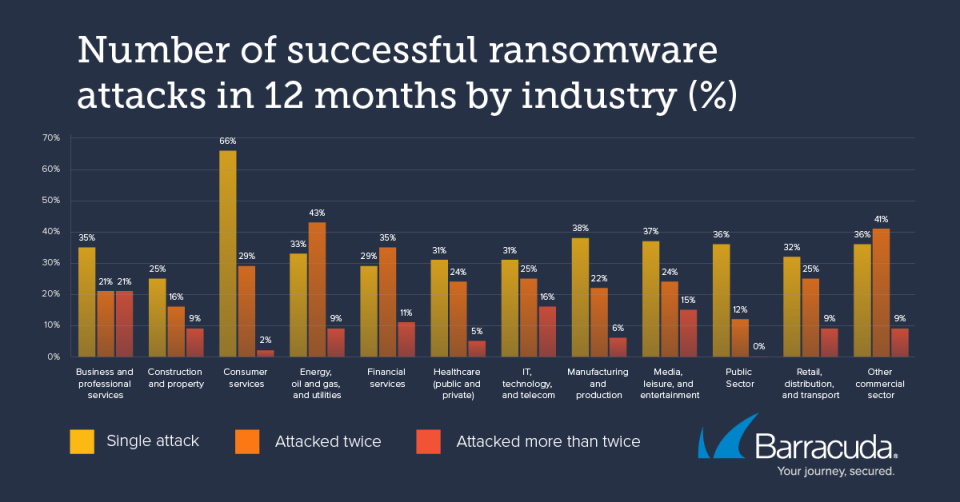

儘管公眾可能會預期結果較高,調查發現60%的受訪醫療機構曾遭遇勒索軟體攻擊。這一比例僅次於消費者服務行業(50%),低於所有行業73%的平均值。 這一數字也反映在其他研究中。

29%醫療機構報告了兩次或以上曾遭勒索軟體攻擊,較總體行業數字(38%)低。 這表明攻擊並不總是完全被消除,或者安全漏洞並不總是在最初事件發生後被識別和解決。幸好,超過一半(59%)受訪者能夠使用備份恢復加密數據,較總體比例(52%)高;而只有22%受訪者透過支付贖金來恢復數據,較總體比例(34%)低。

魚叉式網絡釣魚攻擊影響重大

只有8%的受訪醫療機構認為他們在面對魚叉式網絡釣魚攻擊準備不足。 在某種程度上,這種信心並非無理。直至2022年,只有32%的醫療保健受訪者遭受過此類攻擊,較整體比例(50 %)低。 然而,對於那些受到影響的人來說,攻擊的影響往往是嚴重的。60%受影響者表示電腦或其他機器已感染惡意軟體或病毒,較整體比例(55%)高;而60%受訪者表示機密或敏感資料已被盜,高於整體比例的49%。 70%受訪者報告登入憑證或帳戶被盜,高於總體比例的48%;而40%的人報告受金錢損失。

醫療保健需約3.5天偵測和修復電郵安全事件

研究指出,醫療保健組織發現電子郵件安全事件所需的時間比許多其他行業要少——平均29小時,而總體行業所需時間為43小時。在回應和補救問題方面,醫療保健組織的反應速度處於中等水平,平均需要51小時,較總體行業時間(56小時)低。

受訪者表示,快速回應和緩解的最大障礙是缺乏自動化,40%受訪者表示,而整個產業的比例為38%; 34%受訪者則表示缺乏預算,較整體比例為(28%)高。

確保醫療保健網絡安全

電子郵件的網絡攻擊已經存在了幾十年,但它們仍然廣泛、不斷發展,並且持續成功。醫療保健組織需要擁有高安全性的電子郵件保護,例如嚴格的身份驗證控制(多因素身份驗證甚至零信任措施)以及限制訪問權限、自動防衛機制以及基於人工智慧的威脅檢測和監控。 這些都應該伴隨著持續的員工教育和意識培訓,以便人們知道如何發現和報告可疑消息。

理想情況下,這些電子郵件防禦應成為整合安全平台的一部分,該平台為 IT 團隊提供整個 IT 環境的全面可見性,並能夠偵測、調查和回應可能表明有害入侵者的事件或異常行為模式。

調查由獨立研究公司Vanson Bourne為Barracuda進行,對美國、歐洲、中東和非洲以及亞太地區國家各行各業擁有100至2,500名員工的公司中從一線到最高級職位的IT專業人員進行了調查, 樣本包括62個醫療機構。