Check Point:PDF檔高危 WannaCryptor全球肆虐

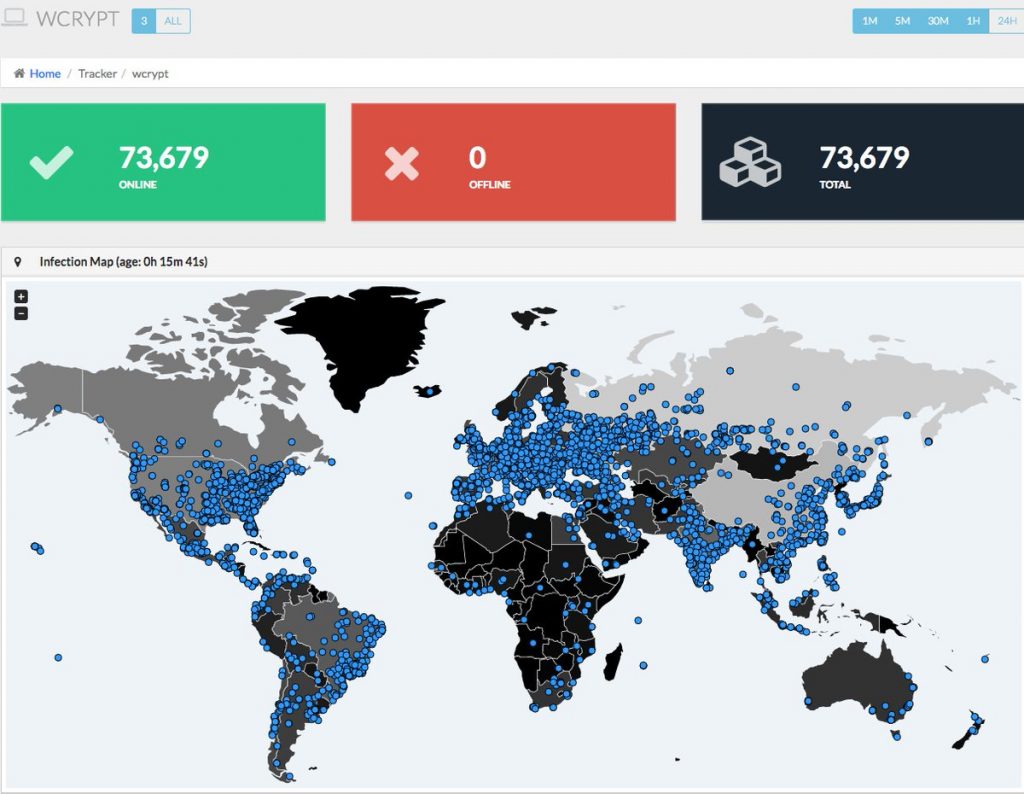

WannaCry勒索軟件變種特多,由攻擊Windows漏洞蔓延至PDF漏洞。2017年5月12日,Check Point事件回應團隊開始追蹤WannaCryptor勒索軟件大規模肆虐的狀況。有許多全球性組織正遭受大規模勒索軟件的攻擊,其利用SMB在這些組織的網路內傳播。由於同時有幾個不同的攻擊活動正在進行,使這個問題變得更加複雜。過去24至48小時內,Check Point特別找出下列多個進行中勒索軟件活動向量。

感染向量以幾種方式呈現:

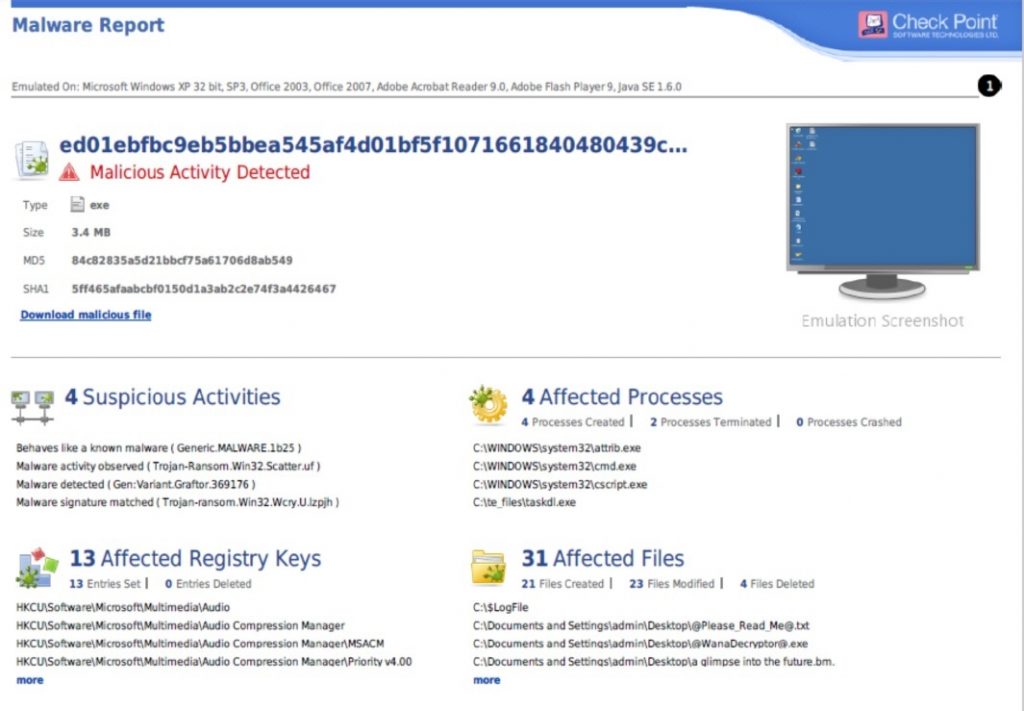

- WannaCryptor – 利用SMB作為傳播方式來造成直接感染 – 已有多個樣本獲得確認,包括模仿軟件和變體。SandBlast防勒索軟件及/或威脅模擬均成功偵測並封鎖所有測試樣本

- 電子郵件內的惡意連結

- 內含附有惡意連結PDF檔的惡意附件

- 密碼加密壓縮檔形式的惡意附件,且內含可啟動感染鏈的PDF檔

- 針對RDP伺服器的暴力登入攻擊,且隨後植入勒索軟件

Check Point針對WannaCryptor提供下列防護措施:

網路防護 (SandBlast)

- 威脅萃取和威脅模擬

- 防殭屍網路和防毒

端點防護 (SandBlast Agent)

- 防勒索軟件

- 威脅萃取和威脅模擬

- 防殭屍網路和防毒

- 防惡意軟體

IPS 防護 (不適用於平面式網路)

- Microsoft Windows EternalBlue SMB 遠端執行程式碼 https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0332.html

- Microsoft Windows SMB 遠端執行程式碼 (MS17-010:CVE-2017-0143) https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0177.html

- Microsoft Windows SMB 遠端執行程式碼 (MS17-010:CVE-2017-0144) https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0198.html

- Microsoft Windows SMB 遠端執行程式碼 (MS17-010:CVE-2017-0145) https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0200.html

- Microsoft Windows SMB 遠端執行程式碼 (MS17-010:CVE-2017-0146) https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0203.html

- Microsoft Windows SMB 資訊洩露 (MS17-010:CVE-2017-0147) https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0205.html

- 一般防護

Windows 電腦應安裝「Microsoft 資訊安全公告 MS17-010 – 重大 Microsoft Windows SMB 伺 服器的安全性更新 (4013389)」中公佈的漏洞修補程式 https://technet.microsoft.com/en-us/library/security/ms17-010.aspx - 確定已備妥未在網路上分享的備份

- 封鎖來自電子郵件閘道的已加密密碼保護附件

Check Point事件回應團隊正密切監控此一情勢,並可為客戶提供協助。

下列部份提供的詳細說明可供 Check Point 客戶了解如何利用公司的解決方案來分析、報告及防範攻擊元素。若要了解更多有關勒索軟件的一般資訊,請按一下此處。

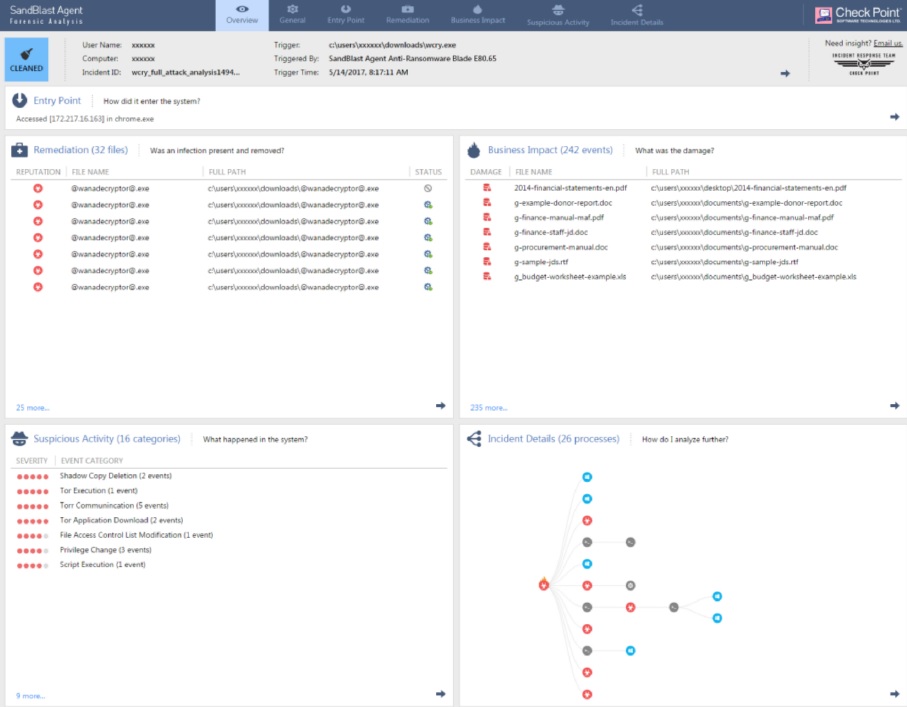

Check Point SandBlast 鑑識代理程式

線上報告連結:http://freports.us.checkpoint.com/wannacryptor2_1/index.html

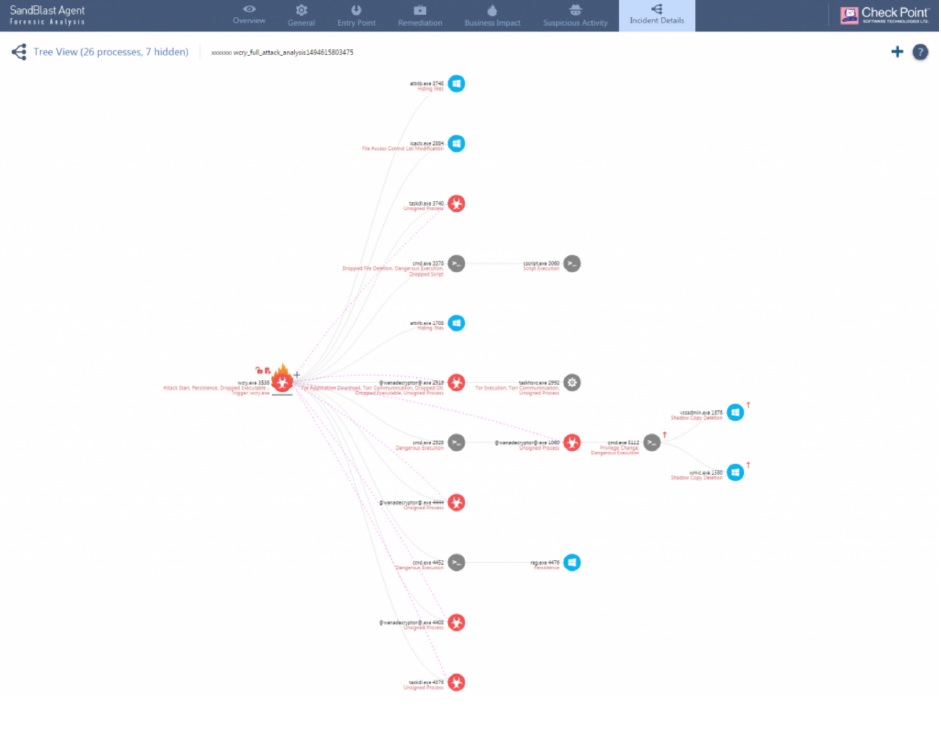

攻擊樹狀結構

Check Point Sandblast防勒索軟件代理程式

本影片介紹 Check Point 如何封鎖並復原遭到勒索軟件感染的系統