ExPetr非Petya變種 掀新一輪勒索攻擊

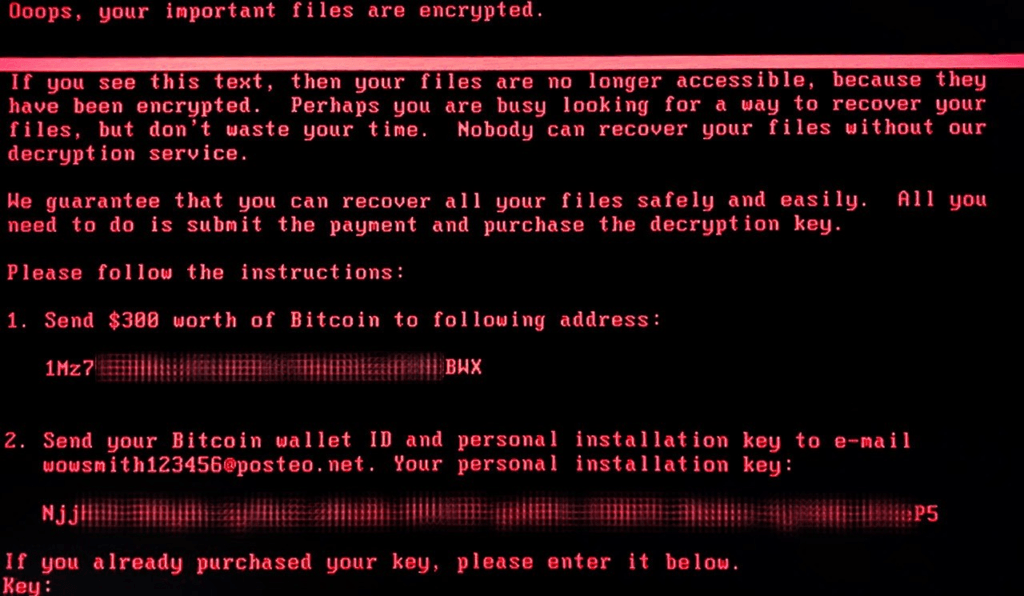

卡巴斯基實驗室的分析人員正在對最新的席捲全球的勒索軟件攻擊進行調查。這種最新的威脅並不是之前報導中所稱的是一種Petya勒索軟件的變種,而是一種之前從未見過的全新勒索軟件。儘管這種勒索軟件同Petya在字串上有所相似,但功能卻完全不同,這種最新威脅命名為ExPetr。

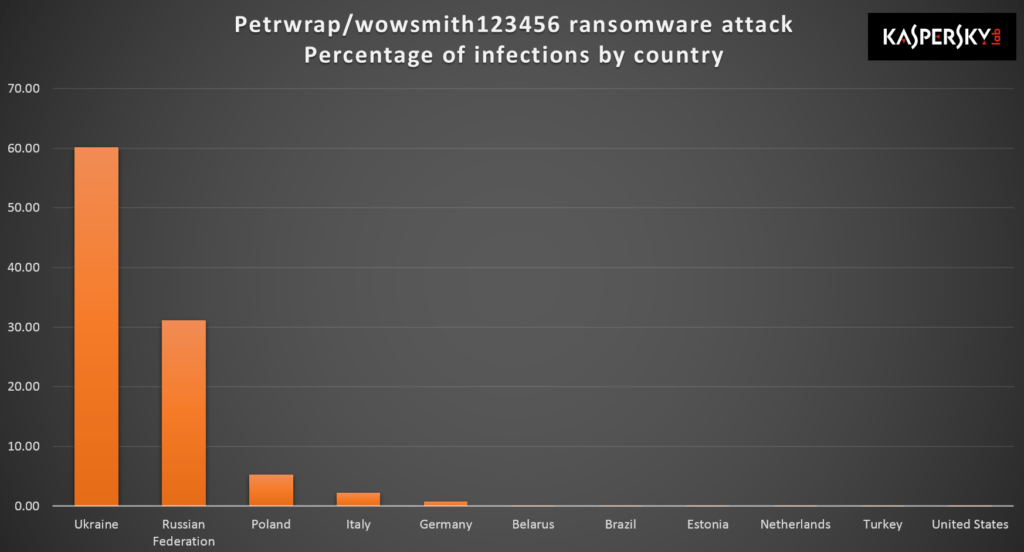

卡巴斯基實驗室的遙測資料顯示,截止到目前,全球有約2,000名使用者遭到這種勒索軟件的攻擊。其中,俄羅斯和烏克蘭的企業和組織遭受影響最為嚴重。此外,該公司還在波蘭、意大利、英國、德國、法國、美國以及其他多個國家記錄到相關攻擊。

攻擊途徑複雜針對內聯網大量感染

這似乎是一種複雜攻擊,因為其採用了多種感染和攻擊途徑。可以確認的是,網路罪犯在攻擊中使用了修改版的EternalBlue和EternalRomance漏洞利用程式,用於在企業網路內進行傳播。

卡巴斯基實驗室將這種威脅檢測為:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

透過行為檢測引擎——系統監控元件將這種威脅檢測為:

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

截止到目前,卡巴斯基實驗室的行為檢測引擎——系統監控元件可以主動檢測到這種威脅的初始感染途徑,阻止進行惡意加密。我們還在改進基於可疑行為的防勒索軟件檢測功能,以便能夠主動檢測未來可能出現的各種版本。

未發現解密方法 宜更新備份

卡巴斯基實驗室的安全專家仍然繼續分析這一威脅,判斷是否可以解密攻擊後被鎖定的資料。我們的目標是儘快開發出一個解密工具。

卡巴斯基實驗室建議所有企業更新自己的Windows作業系統:Windows XP和Windows 7用戶可以通過安裝MS17-010安全更新來確保自身安全。

該公司還建議所有的企業和組織進行資料備份。正確和及時的資料備份能夠讓您在遭遇資料丟失事故後,恢復原始檔。

卡巴斯基實驗室企業產品客戶可採取以下措施:

- 檢測所有推薦開啟的保護機制是否已經開啟——確保卡巴斯基安全網路(Kaspersky Security Network)和System Watcher沒有被關閉。

- 作為一項輔助安全措施,請使用Kaspersky Endpoint Security for Business的Application Startup Control來阻止檔案名為perfc.dat 的檔執行,同時攔截PSExec工具(Sysinternals Suite系統工具的一部分)的啟動。

- 在Application Startup Control中,配置和啟用預設拒絕模式(Default Deny),確保主動防禦功能能夠攔截這次攻擊以及其他攻擊。

- 如果設備上沒有安裝卡巴斯基實驗室產品,建議使用Windows作業系統自帶的AppLocker(應用鎖定)功能,攔截任何檔案名包含“perfc.dat”的檔執行,同時還要攔截Sysinternals Suite中的PSExec工具啟用