Check Point:今年第二季科技行業最常被冒充

全球網絡安全解決方案供應商Check Point軟件技術有限公司旗下威脅情報部門Check Point Research發佈《2023 年第二季品牌網絡釣魚報告》,重點介紹今年四至六月網絡犯罪分子在企圖竊取個人資訊或支付憑證時,最常冒充的品牌。

科技行業最常被冒充

在今年第二季,國際科技龍頭Microsoft排名上升,佔所有品牌網絡釣魚攻擊29%,從今年首季的第三位躍升至首位。這一變化可能源自網絡釣魚攻擊活動,黑客於該類攻擊活動中,向帳戶持有人發送詐騙訊息,提示其帳戶發生異常活動。報告亦指出,Google排名第二,佔第二季所有網絡釣魚攻擊事件19%,而第三位是佔 5%的Apple。依行業分類,科技行業是最常被冒充的行業,其次是銀行和社交媒體網絡。

於本年初,Check Point Research提醒黑客冒充金融公司策劃網絡釣魚攻擊事件增加,近三個月趨勢持續增長。例如,美國富國銀行在本季排名第四,冒充該品牌的一系列惡意電郵試圖騙取受害者的帳戶資料。類似的手法也出現於冒充沃爾瑪和LinkedIn等品牌的網絡釣魚攻擊活動,這兩個品牌分別位列報告的第六和第八位。

Check Point香港及澳門區總經理周秀雲表示:「雖然最常被冒充的品牌在每季均會有所變動,但網絡犯罪分子冒充知名品牌向我們發送詐騙電郵的手段萬試萬靈,他們鮮有改變攻擊手法。因此,在點擊任何陌生連結之前,應仔細檢查是否有不妥之處,以及是否有任何拙劣的表達,或要求你立即採取行動的語句。如有,這可能是一封網絡釣魚電郵。對於擔心自身網絡安全和聲譽的機構而言,他們有必要採取合適的技術來有效攔截這類網絡釣魚電郵,以防受騙。」

推AI引擎新解決方案

在最新 Titan R81.20 版本中,Check Point宣佈推出一項名為「零網絡釣魚」的內聯安全 (Inline security technology) 技術。透過名為「品牌防冒(Brand Spoofing Prevention)」的新引擎強化現時的技術,Check Point不但能防止網絡犯罪分子冒充品牌,偵測和攔截任何語言和國家地區被冒充的品牌,而且還支援主動防範,該引擎能在品牌註冊階段識別假冒的功能變數名稱,並阻截大眾訪問該網頁。這個解決方案使用創新AI引擎、先進自然語言處理技術和改良URL 掃描功能,自動偵測潛在惡意威脅,並可阻止大眾訪問不同語言和國家地區中假冒本地和國際品牌的網站,捕獲率比傳統技術高出四成。

品牌網路釣魚攻擊中,犯罪分子試圖使用近似的功能變數名稱、URL和網頁設計,冒充知名品牌的官方網站。這些引導受害人至虛假網站的連結,可通過電郵或文字訊息發送,在瀏覽器重置期間轉移引導使用者至該等網站,又或透過欺詐手機應用程式觸發。虛假網站通常包含一個表單,用於竊取用戶憑證、付款詳情或其他個人資訊。

今年第二季最常被冒充的品牌

以下是網路釣魚攻擊中按照總出現率進行排名的最常被冒充品牌:

- Microsoft (29%)

- Google (19.5%)

- Apple (5.2%)

- 富國銀行 (4.2%)

- 亞馬遜 (4%)

- 沃爾瑪 (3.9%)

- Roblox(3.8%)

- LinkedIn (3%)

- Home Depot(2.5%)

- Facebook(2.1%)

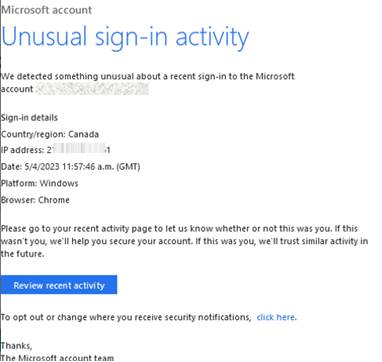

Microsoft網路釣魚電郵—異常活動示例

在今年第二季,一次網路釣魚攻擊活動將目標鎖定Microsoft帳戶持有人,向其發送大量提示異常登錄活動的詐騙訊息。該釣魚攻擊發送的詐騙電郵聲稱來自Microsoft公司內部,寄件人名稱為「Microsoft on <company domain>」。這系列的網絡釣魚電郵主題為「回覆:Microsoft 帳戶異常登錄活動」,攻擊者聲稱在收件人的 Microsoft 帳戶上檢測到異常登錄活動,並在電郵提供異常登錄的詳情,例如國家/地區、IP位址、日期、平台和瀏覽器。

為了強調以上所謂的安全問題,上述網絡釣魚郵件要求收件人點擊提供的連結,引導收件人至並非 Microsoft的惡意網站,以查看他們最近的登錄活動。 該網絡釣魚攻擊使用的 URL,例如hxxps://online.canpiagn[.]best/configurators.html和hxxps://bafybeigbh2hhq6giieo6pnozs6oi3n7x57wn5arfvgtl2hf2zuf65y6z7y[.] ipfs[.] dweb[.] ,網站目前無法訪問,但可以推測其目的是竊取用戶憑證或個人資訊,或將惡意內容下載到用戶設備上。

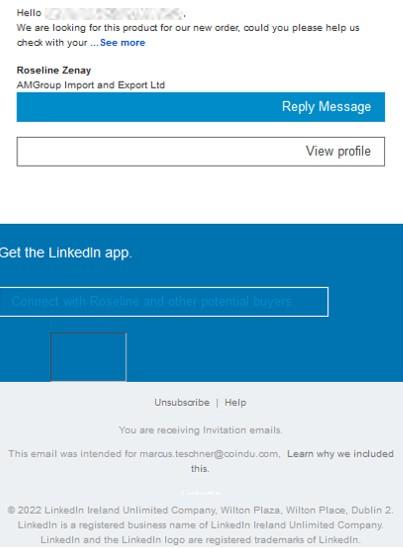

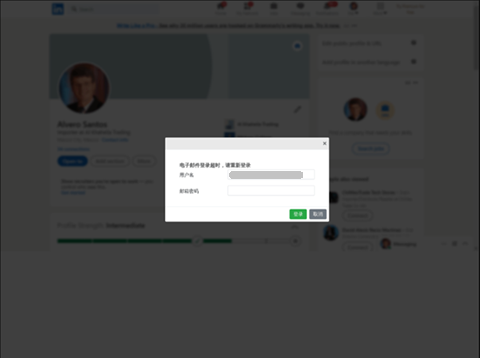

LinkedIn網路釣魚電郵—帳號竊取示例

Check Point還發現一封冒充求職網絡平台LinkedIn的網絡釣魚電郵(圖1)。 這封電郵謊稱來自LinkedIn,主題為「修訂六月採購訂單 – 訂單表」,企圖偽裝成報告來欺騙收件人點擊惡意連結。電郵中已失效的網絡釣魚連結引導收件人往另一個可疑網站:hxxps://amazonlbb[.] ajimport[.] com[.] br/china/newcodingLinkedin/index.html(圖2)。 若收件人點擊該連結便會導致帳戶被盜及觸發其他惡意活動的風險。

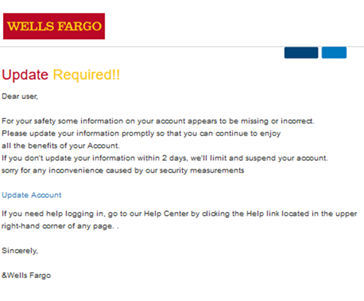

富國銀行網路釣魚電郵—帳戶認證詐騙

此外,我們還觀察到冒充知名金融機構富國銀行的網絡釣魚電郵攻擊活動。該電郵發送自29@9bysix[.] co[.] za,看似來自Wellsfargo Online。 電郵主題為「需要驗證」,犯罪分子聲稱收件人遺失部分訊息或訊息有誤來誘騙收件人提供其帳戶資訊。網絡釣魚電郵包含已失效的惡意連結:hxxps://vmi1280477[.] contaboserver[.] net/pyfdwqertfdswwrty/wells/main[.] .html。 該連結指向一個惡意網站,後者會提示用戶輸入帳戶憑證,這可能導致未授權訪問或帳戶被盜。

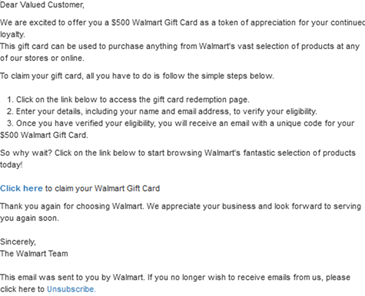

沃爾瑪網路釣魚電郵—虛假禮品卡優惠

同季,Check Point 亦發現冒充國際零售巨頭沃爾瑪的網絡釣魚電郵攻擊活動。 電郵來自info@chatpood[.] info,主題為「沃爾瑪電子禮品卡等候閣下領取」。 該詐騙電郵通過獎勵活動誘騙收件人,聲稱向他們提供價值 500 美元的沃爾瑪禮品卡,以感謝其一如既往的支持。 該網絡釣魚電郵包含惡意連結:hxxps://cloud[.] appsmtpmailers[.] .com,收件人點擊此連結使用後,會被引導往詐騙網頁,然後犯罪分子會提示其提供個人資訊,如姓名和電郵地址以驗證活動資格。幸好,目前該網站已停用。