Google:2023年零日漏洞攻擊97宗

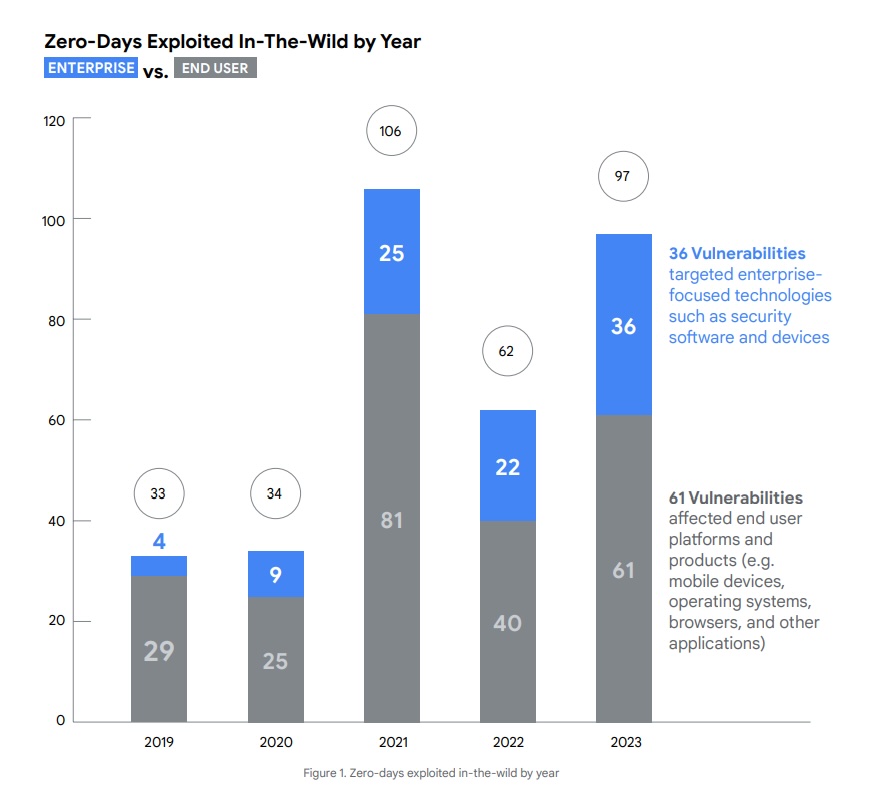

來自Google威脅分析小組 (Threat Analysis Group) 和Mandiant的綜合數據顯示,2023年有97宗零日漏洞攻擊;較2022年發現的62宗零日漏洞數字大幅增加,但仍較2021年106宗零日漏洞攻擊的數字低。

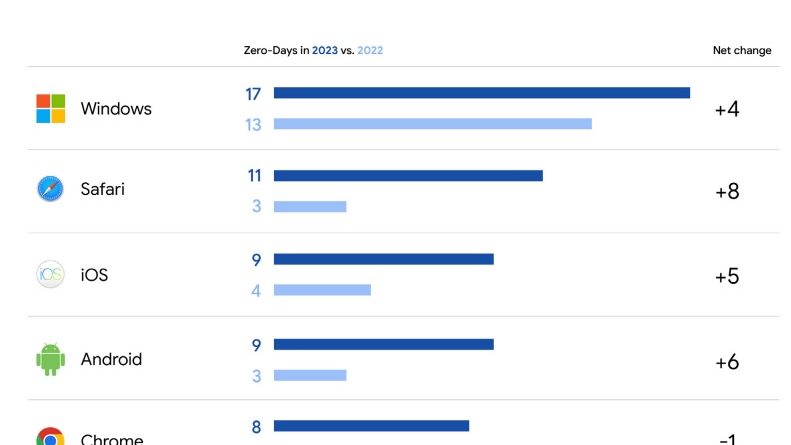

該報告重點剖析了2023年的零日漏洞趨勢,並聚焦兩大漏洞。第一是透過終端用戶平台和產品,例如行動裝置、作業系統 (OS)、瀏覽器和其他應用程式。第二則是以企業為中心的技術,例如網絡安全軟件和設備。

零日漏洞報告發現的5大趨勢包括:

- 供應商投入資源加強網絡安全防護,阻截漏洞攻擊: 值得注意的網絡安全防護更新包括Google推出MiraclePtr ,能夠於Chrome上防範於釋放後使用記憶體 (use-after-free) 漏洞所發動的攻擊,以及Apple為iOS加入的Lockdown鎖定模式,成功阻截許多利用野外漏洞鏈所作出的攻擊。

- 於2023年,攻擊者將重點轉向第三方元件和函式庫:由於第三方元件和函式庫的漏洞攻擊可影響多於一個產品,令其成為 2023 年的主要攻擊面。

- 針對企業產品的攻擊持續增加並愈見多元:於2023 年,攻擊者利用企業特定技術的情況有所增加,相關漏洞攻擊總數比去年增加了 64%。其實,自2019 年起,以企業供應商為目標的漏洞數量正在增加。

- 商業監控供應商 (Commercial surveillance vendors,CSVs) 帶領瀏覽器和行動裝置漏洞攻擊:2023年,在已知的17宗在Google 產品及Android系統裝置內發生的零日漏洞事件當中,75% (13宗) 由CSVs引致。此外,在去年出現於瀏覽器和行動裝置中的 37 個零日漏洞中,有超過60% (22宗) 與向各地政府出售間諜軟件的CSVs有關。

- 受經濟誘因驅動的漏洞攻擊按比例減少:出於經濟動機的攻擊者在2023年發動了10宗零日漏洞,比我們在2022年所觀察到的數字低;當中包括三次由威脅組織FIN11個別策動的零日漏洞,以及四次分別由四個不同勒索軟件組織 (即Nokoyawa、Akira、LockBit和Magniber) 所利用的漏洞。

網絡攻擊者趨向利用零日漏洞,通常因為較易逃脫並可持續運作。我們預計這種活動不會在短時間內減少。即使各方取得進展,零日漏洞仍是主要網絡威脅。

供應商必須繼續投資於網絡安全防護,以降低為用戶和組織機構帶來的風險,所有垂直行業的組織機構必須保持警惕。當零日攻擊突破防禦,組織機構會出現巨大的財務損失、嚴重的聲譽受損及資料被竊等。

雖然零日威脅難以防禦,但深度防禦安全措施仍可減少潛在影響。組織機構應專注建立完善的安全框架,包括漏洞管理、網路分段、權限和減少攻擊面。此外,防禦者應主動進行威脅搜尋,並遵循網絡安全機構所提供的指導和建議。