Palo Alto Networks:63% 構建雲端基礎架構的第三方代號範例不安全

在最新的 Palo Alto Networks 網絡安全諮詢部門 Unit 42 的《2021 年下半年雲端威脅報告》中,Unit 42 研究人員深入研究全面雲端供應鏈攻擊,闡釋其不為人知的細節,同時提出組織可即時採用的可行建議,以著手保護雲端上的軟件供應鏈。

《2021 年下半年雲端威脅報告》

Unit 42 團隊分析了來自世界各地的各種公開數據,總結出組織在當今軟件供應鏈中所面臨日益嚴峻的威脅。調查結果更顯示,許多組織可能對雲端安全有錯誤的認知,實際上對將面臨的威脅毫無充足準備。

除了分析數據之外,Unit 42 的研究人員還受 Palo Alto Networks 的客戶、一家大型 SaaS 供應商的委託,針對他們的軟件開發環境進行紅隊演練 (red team exercise)。在短短三天內,Unit 42 研究人員發現軟件開發過程中的重大漏洞,足以使客戶輕易受到類似 SolarWinds 和 Kaseya 的攻擊。

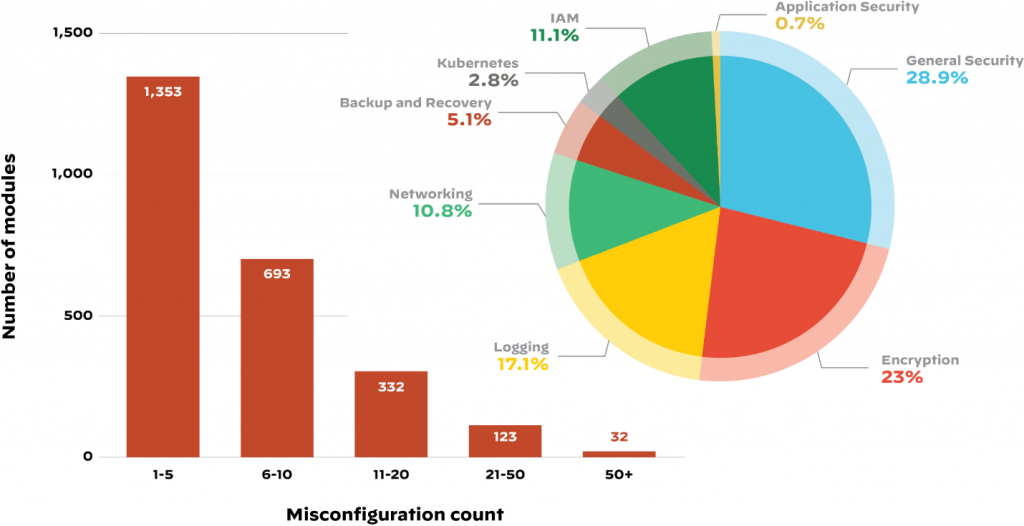

錯誤配置危害雲端基礎架構

這次進行紅隊演練的大型 SaaS 供應商擁有不少人認為成熟的雲安全部署。然而,在演練期間,Unit 42 研究人員能夠利用組織軟件開發環境中的錯誤配置,例如利用 hardcoded IAM 配對金鑰 (key pairs) ,控制整個開發流程,從而成功發動供應鏈攻擊。

此外,Unit 42 研究人員針對客戶開發環境運行的安全掃描中,發現有 21% 錯誤配置或漏洞,這突顯出流程差距和重大安全漏洞使組織暴露於風險中,並輕易引致業務中斷的攻擊。

第三方代碼不可輕信

Unit 42 研究人員發現,63% 的雲端基礎架構構建使用了第三方代碼範例,當中包含不安全的配置,96% 部署在雲端基礎架構中的第三方容器型應用程式包含已知漏洞。此等風險讓攻擊者可以輕鬆存取雲端上的敏感數據,甚至控制組織的軟件開發環境。

Unit 42 團隊的調查結果明確顯示未經審查的代碼會演變成安全漏洞,尤其是當基礎架構漏洞會直接影響數千個雲端工作載體 (Workloads)。因此,組織必須了解其代碼的來源,因為第三方代碼可以來自任何人,包括「進階持續威脅」 (Advanced Persistent Threat, APT)。

組織需要將安全方案加入到軟件開發的過程中

團隊持續忽視 DevOps (開發運營) 的安全性,部分成因在於缺乏對供應鏈威脅的關注。雲原生應用程式附有一連串的依賴關係,DevOps 和安全團隊需要了解每個雲端工作負載中的物料清單 (bill of materials, BOM),以便在依賴關係鏈的每個階段評估風險並建立起足夠的防護。