Barracuda 研究揭漏洞演變成新式攻擊

雲端安全解決方案供應商 Barracuda公佈有關遠程代碼執行漏洞攻擊的重要發現。近日2個最新發現的漏洞演變成新式攻擊: Atlassian Confluence 的OGNL 漏洞 及Azure Open Management Infrastructure (OMI) 的代碼漏洞。Barracuda 研究員分析八月和九月期間利用上述漏洞的攻擊與及發現500多個攻擊者的獨立IP位址。

遠程代碼執行漏洞攻擊全球趨勢

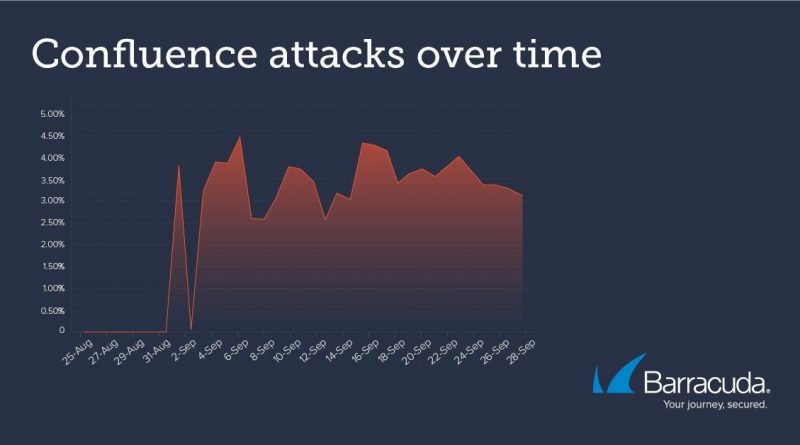

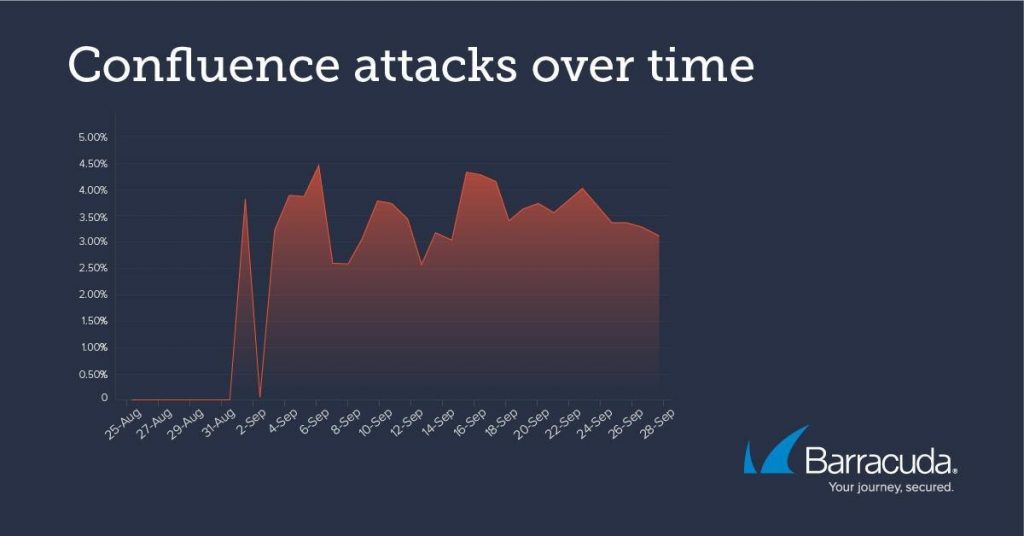

Atlassian 於2021年8月25日公佈Atlassian Confluence OGNL 漏洞,美國國家弱點資料庫(National Vulnerability Database)隨即登錄該漏洞(CVE-2021-26084)。 此漏洞容許攻擊者發出「POST」請求使用Confluence 範本引擎而毋須得到授權,使攻擊者可取得系統全面控制權。Barracuda 分析八月下旬至九月數據,發現針對Confluence 漏洞的攻擊激增,並且由於不少用戶未有更新軟件版本,因此攻擊次數仍居高不下。

Azure 於2021年9月15日公佈 CVE-2021-38647 漏洞。此漏洞影響Azure 開放式管理套件(Azure OMI) ,Azure OMI 是協助雲端服務背景安裝應用程式的套件。惟現在此套件會使未更新軟件的Azure客戶面臨風險。

攻擊者會發送特製HTTPS 訊息予偵測OMI流量的端口(Ports 1270/5985/5986)以攻擊目標系統,使攻擊者可初始訪問系統,攻擊者發出的指令將由 SCXcore service執行並容許攻擊者利用漏洞向系統發送未經核證的指令,而OMI server 亦會誤信攻擊者給予系統管理權限。

2月間超過500多個獨立IP位址以漏洞發動攻擊

Barracuda檢視九月中數據,發現試圖利用漏洞的攻擊者數量顯著增加。經過9月18日的升勢後,攻擊數目稍為下跌,及後仍繼續反覆。

Barracuda 分析8月至9月間長達45天數據,當中發現550 個獨立IP位址試圖利用Atlassian Confluence 漏洞以及542 個獨立IP位址嘗試用Azure OMI漏洞發動攻擊。

每個IP位址背後可隱藏多個攻擊者,這意昧著攻擊者數目遠超IP位址數目。研究人員另外使用客戶足跡追蹤及其他追蹤技術發現以下資訊。

據Barracuda分析所得,大部份攻擊者IP位址來源主要來自美國(包括阿拉斯加),可能原因是大部份伺服器農場位於上述地區,攻擊亦來自俄羅斯、英國、波蘭及印度等國家。 可見世界各地攻擊者都試圖利用相關漏洞,企業組織必須搶先保護相關互聯網應用程式免遭損失。

如何防範RCE攻擊

隨著網上應用程式漏洞日益增加,企業必須加強保護防範複雜的網絡攻擊。因此一站式的安全解決方案有助保護應用程式安全免受漏洞威脅。將WAF/WAF-as-a-Service與及WAAP服務透過簡單易用一站式整合的最新網絡安全解決方案即可保障應用程式。

WAF-as-a-Service或WAAP 解決方案的需求日趨重要,因應許多員工仍然遙距工作及大部份應用程式雲端化,企業應確保擁有bot mitigation, DDoS protection及API保安服務。