Sophos:黑客2022年用500多種工具及策略攻擊

提供創新網絡安全即服務的廠商Sophos,近日發佈最新《企業領袖的專屬攻擊分析》研究報告,詳細分析去年網絡攻擊行為及策略的變化。此次研究共分析超過150個Sophos於網絡威脅事故的回應案例(IR – Incident Response),而當中牽涉500多種不同的攻擊工具及策略,如達118種二進制攻擊 (LOLBins)。

未修補的安全漏洞或被洩露的個人資料成攻擊根源

LOLBins有別於普遍的惡意軟件,其可執行檔案通常會不刻意寄存於作業系統中。當遭攻擊者濫用時,防禦人員將難以抵擋相關的惡意活動。

此外,Sophos發現許多攻擊者都會鎖定系統以取得初始存取權限,而未經修補的漏洞則成攻擊活動的根源。根據調查報告,近半數的事故為攻擊者利用2021年的ProxyShell和Log4Shell漏洞,成功滲入至企業內部系統。此外,外洩的個人資料亦成連串攻擊事件的成因之一。

Sophos首席駐場科技總監John Shier表示:「現時,攻擊者並不會直接入侵企業的內部系統,而是選擇入侵用戶的帳戶。事實上,網絡威脅環境逐漸擴展且變得複雜,令防禦人員往往難以辨識攻擊。面對無處不在的網絡威脅,許多企業都不會選擇獨自面對事故。假如企業希望減輕系統安全上的負擔,他們可選擇不同類型的安全產品或服務,以專注於核心業務之中。」

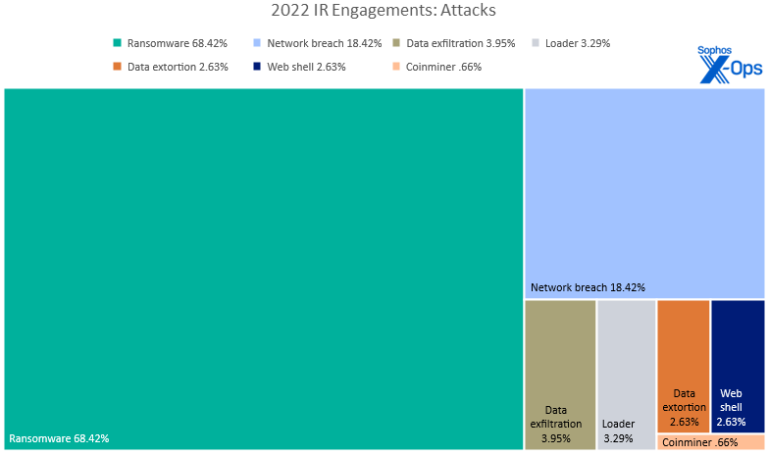

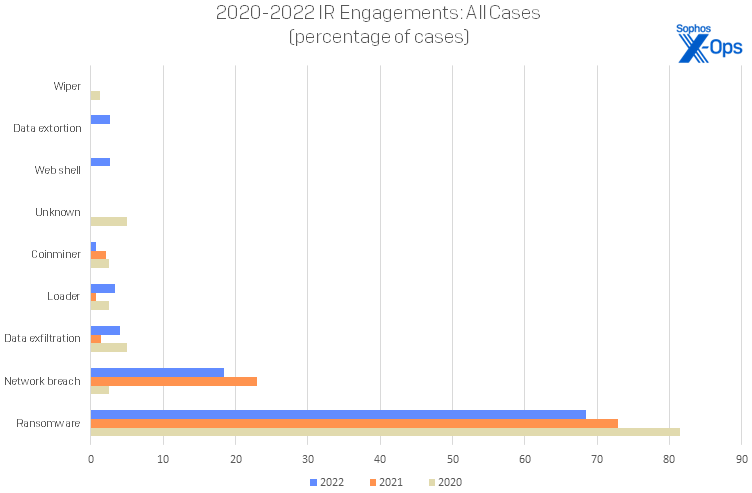

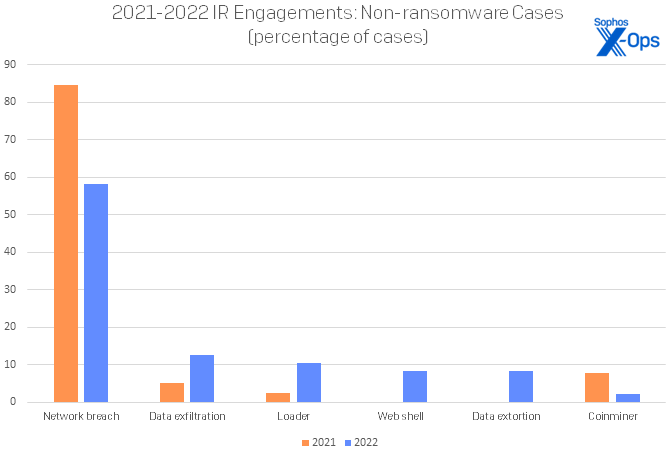

Sophos IR團隊更發現,調查中超過三分之二(68%)的攻擊案例與勒索軟件有關,為企業最常見的安全威脅之一。同時,在過去三年間,勒索軟件佔Sophos IR研究案例中近四分之三。

由初始攻擊至被偵測的時間從15日減至10日

綜合所有的網絡攻擊類型,攻擊者的逗留日數則於2022年由15日減至10日。在勒索軟件的事故中,其逗留時間則從11日減少至9日,而其他類型的攻擊卻出現較顯著的下降趨勢,並從2021年的34日降至2022年的11日。可是,在不同規模的企業或行業之間,攻擊者在過去幾年所逗留的時間並沒有顯著改變。

Sophos首席駐場科技總監John Shier續指:「現時,許多企業都成功建立多層防禦架構,並持續透過系統監控取得良好成果,但卻間接促使攻擊者加快惡意攻擊的速度。因此,企業需要及時進行防禦和偵測。當雙方的對抗變得越來越繁複,被動的一方將面對嚴重的後果。」

《企業領袖的專屬攻擊分析》為一項針對全球22個行業內共152個網絡威脅事故回應(IR)的獨立研究,而受訪企業分別來自31個國家,包括:美國及加拿大、英國、德國、瑞士、意大利、奧地利、芬蘭、比利時、瑞典、羅馬尼亞、西班牙、澳洲、新西蘭、新加坡、日本、香港、印度、泰國、菲律賓、卡塔爾、巴林、沙地阿拉伯、阿拉伯聯合酋長國、肯亞、索馬里、尼日利亞、南非、墨西哥、巴西及哥倫比亞。當中,最多受訪者參與的行業為製造業(20%)、醫療保健(12%)、教育 (9%) 和零售(8%)。

《企業領袖的專屬攻擊分析》研究報告旨在為各行各業提供切實可行的威脅情報及資訊,以提升企業的安全防禦策略。欲了解更多最新網絡攻擊手法、工具和技術,