Palo Alto Networks:勒索軟件最常侵襲香港金融與物流業

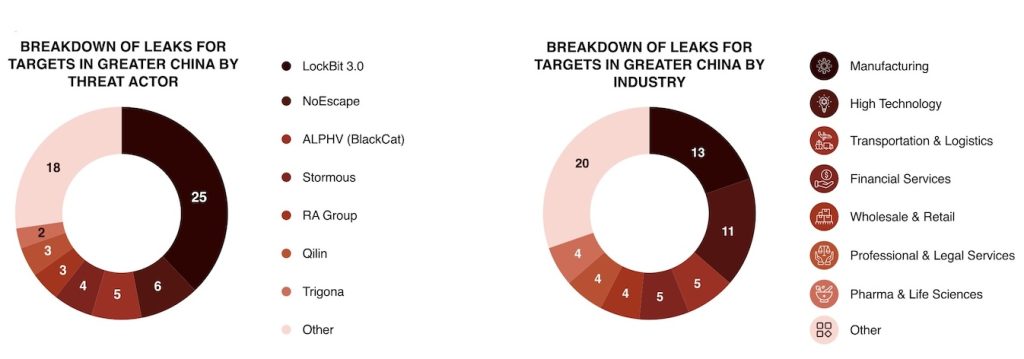

Palo Alto Networks旗下Unit 42最近發表了勒索軟件回顧部落格及2024年事故應變報告。2022至2023年全球多重勒索軟件攻擊按年增升49%,當中香港的金融服務和物流業是2023年最受勒索軟件針對攻擊的行業。Palo Alto Networks香港及大灣區董事總經理馮志剛 (Wickie Fung) 表示:「由於香港是國際金融中心,這裡的銀行和金融服務機構手執大量珍貴數據,自然成為多重勒索軟件犯罪集團的熱門目標。」

2023年LockBit群組最為活躍

Unit 42團隊在回顧勒索軟件時,研究了來自勒索軟件群組的3,998個洩密網站帖文。洩密網站是散播威脅群組使用的平台,他們在此公開披露被盜竊資料來脅逼受害人支付贖金。研究還發現,2023年在全球3,998個洩密網站帖文當中,LockBit群組最為活躍,他們共發表了928個洩密網站帖文,佔全球總數23%。LockBit亦是亞太區及香港地區最活躍的群組(註:數字於LockBit最近被採取執法行動和中斷前錄得)。2023年發現的新興勒索軟件網站最少有25個;其中以Akira領先。

馮志剛指出:「調查結果顯示香港仍然面對很多關鍵弱點,各大機構亟需優先提升網絡安全、加強防衛。威脅佈局不斷演變,勒索軟件的攻擊力度也日益強大,加上被盜竊資料被公開披露的風險,還有散播威脅群組有能力因應科技和戰術的不斷改變而隨機變陣,意味著香港的工商各界必須緊急提升網絡安全基建,包括轉用零信任網絡架構以及採用基於大量準確數據支持的AI就緒安全操作。」

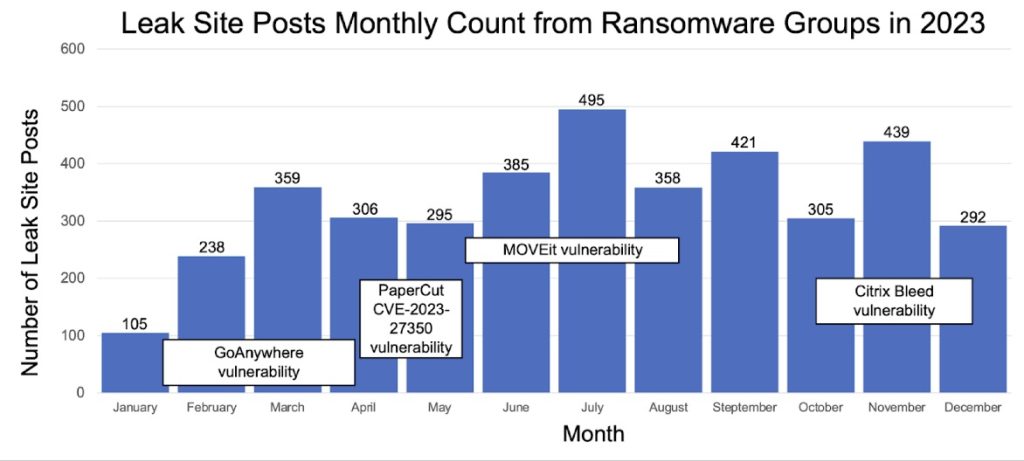

洩密網站帖文數字的增長,可以歸因於針對MOVEit Transfer SQL Injection 和GoAnywhere MFT等漏洞的零日攻擊。

調查審視了勒索軟件洩密網站所報告的保安漏洞數目,觀察到有證據顯示零星峰值(見下圖)出現的時段,與勒索軟件群組開始利用個別漏洞的時段大致吻合。

2024年事故回應報告:外洩速度 + 利用漏洞活動

Unit 42在其2024年事故應變報告中分析了250個機構的600多項事故,除了調查勒索軟件洩密網站的帖文,還深入探討了整體個案數量。雖然攻擊者歷來經常採用網絡釣魚策略,但報告發現使用量略見下降。

2022年,所有初始接入事故中有三分之一為網絡釣魚,此份額在2023年已降至17%,顯示網絡犯罪分子可能已轉用技術更先進(和可能更有效)的滲透手法。技術更高明的威脅散播者已由傳統和互動的釣魚行動轉投較難發現甚至有可能自動化的方法,用以入侵系統弱點和現存的憑證漏洞。

報告還闡述了其他主要發現:

- 手法更精密的威脅散播者採用不同方法獲取初始接入:利用軟件和API漏洞的情況明顯增加。2023年,在初始接入中利用此類漏洞的個案,由2022年的28.20%增加至38.60%。

- 威脅散播者無差別盜取數據:在93%的事故中,威脅散播者無差別取走數據而沒有搜尋特定資料;2022年只有81%的個案涉及非針對性的數據盜竊,2021年更只有67%屬同類情況。比例急增反映網絡犯罪分子似乎多加採用更大規模的漁翁撒網方法,收集他們可以讀取的任何數據,而不是花費精力來尋找和擷取特定數據集。

- 採用多種敲詐手段,務求令得益最大化:有趣的是雖然與勒索軟件相關的侵擾和其他敲詐手段比率在過去數年保持穩定,但自2021年起,最終有支付贖金個案中的侵擾比率卻跳升了27倍。

- 索價趨高、支付走弱:於2023年,索取贖金的中位數由650,000美元增升至695,000美元(上升3%),但支付中位數則從350,000美元跌至237,500美元(下跌32%)。這有可能因為機構會召喚有能力談判的事故應變團隊,而這是以往較少有的做法。

Palo Alto Networks 香港及大灣區系統工程主管鄭志輝( Felix Cheng )表示:「勒索軟件和威脅群組的適應力越來越高,他們可以找到很多新的攻擊方法,情況繼續令香港以至全球憂慮。我們看到市場出現了正面的轉變,就是有更多企業委聘事故應變團隊,這可能是平均贖金支付額下跌三分之一的原因;更多威脅群組也因而傾向儘早獲取利益,而不再等待受害人支付更大筆贖金。」