Sophos《2024年威脅報告》 勒索軟件成為中小企最大威脅

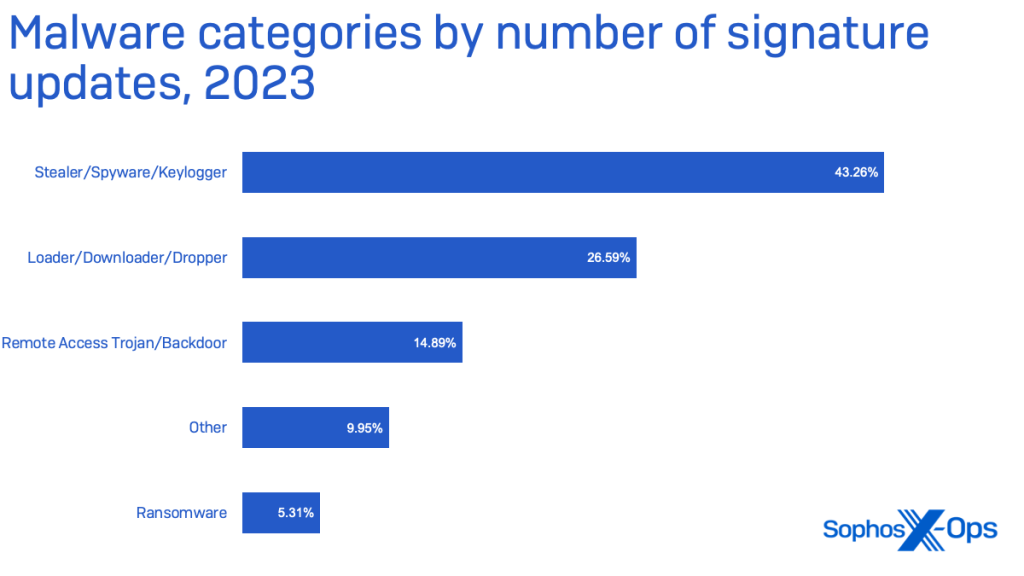

網絡安全即服務廠商Sophos發布最新《Sophos 2024年威脅報告》,詳細分析各項常見的網絡威脅及針對中小企 (SMB) 的最大網絡犯罪活動。參考2023年Sophos針對中小企的惡意軟件偵測結果,當中近半為「鍵盤監聽軟件(Keyloggers)」、「間諜軟件」和「數據竊取程式」。透過該類數據和身份憑證竊取軟件,攻擊者將利用竊取的數據進行未經授權的遙距存取,繼而勒索受害機構。

針對入侵電腦網路的犯罪行為,報告亦分析初始存取仲介(Initial Access Brokers; IABs)的最新動向,發現該群犯罪份子正從暗網(Dark Web)宣傳其犯罪行為,包括:破解中小企網絡的服務、 出售經破解的中小企即時存取權限。

Sophos X-Ops 威脅研究總監Christopher Budd 表示:「對網絡犯罪分子而言,時刻急速價值增長的『數據』就如同貨幣一樣。由於中小企業於日常營運中往往只使用單一的服務或軟件,而攻擊者只需於目標受害機構的網絡放置能竊取身份憑證的軟件,他們即可取得該公司會計軟件的密碼,並充份掌握其財務狀況,最終把資金轉入自己的帳戶。單從 2023 年Sophos所偵測的網絡事故可見,當中有超過 90% 涉及數據及身份憑證竊取,反映此類詐騙技術並非新鮮事。根據我們的記錄,形式可包括勒索軟件攻擊、數據勒索、未經授權的遙距存取,以及簡單的數據竊取。」

「勒索軟件攻擊」穩據中小企網絡威脅榜首

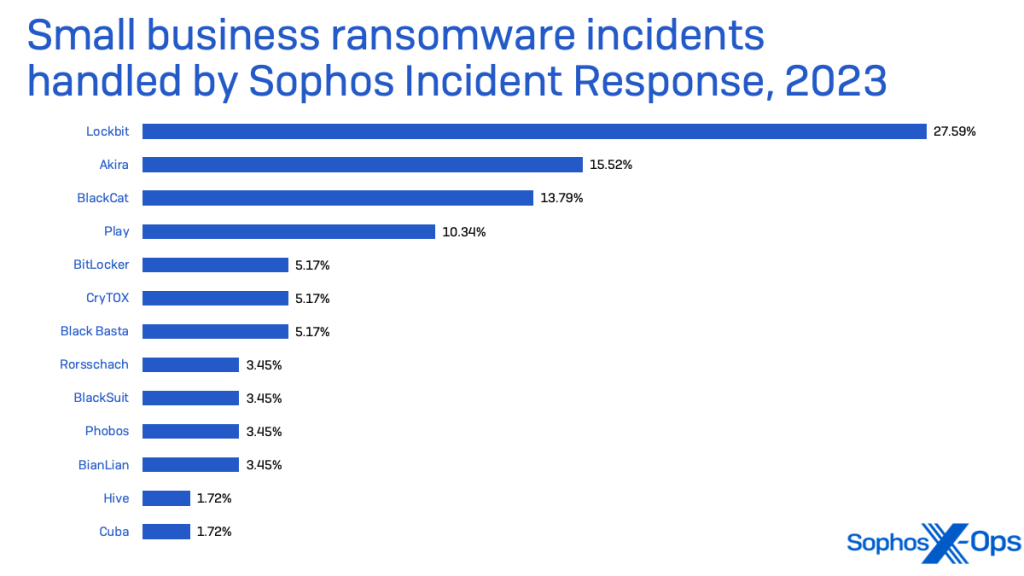

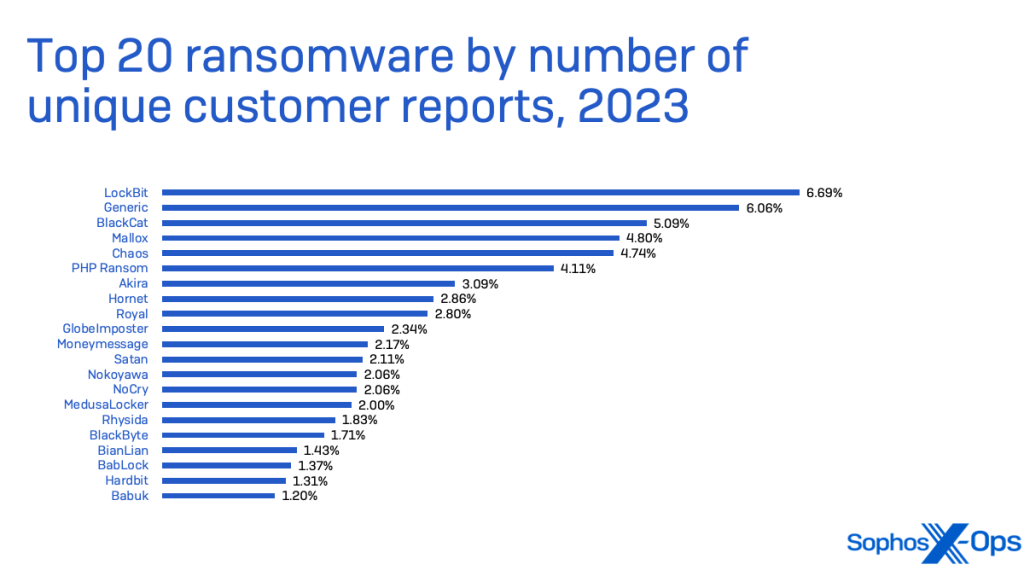

雖然近年針對中小企的勒索軟件攻擊未有錄得太大升幅,但它仍是中小企的最大網絡威脅。參考Sophos Incident Response(IR)團隊所處理的中小企網絡安全事故,LockBit為造成嚴重破壞的核心勒索軟件組織,而Akira和BlackCat則分別為居第二和第三位。此外,報告亦指出中小企應小心提放部分依然存在但知名度較低的勒索軟件,如BitLocker和Crytox。

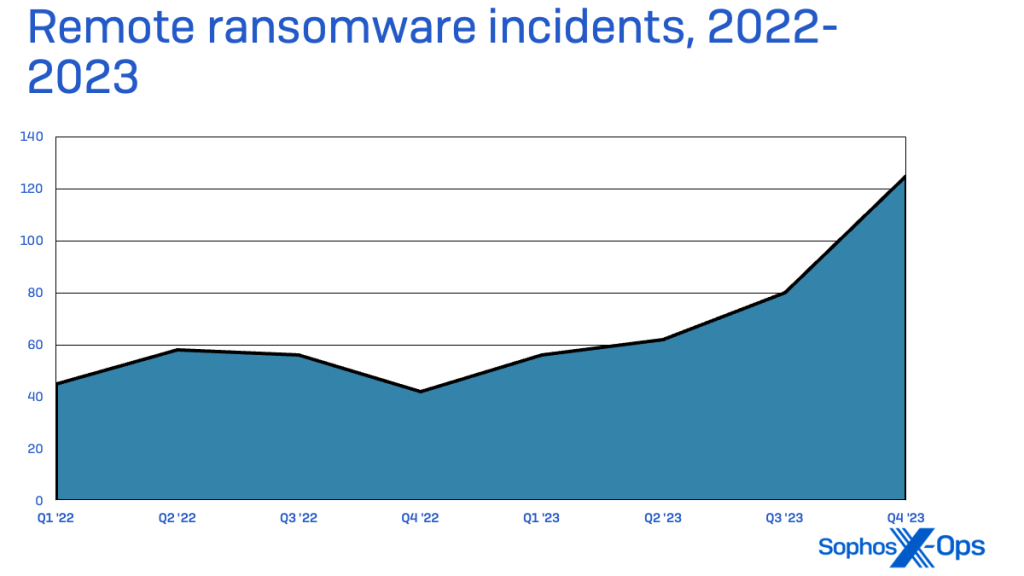

根據報告,勒索軟件組織正持續改變攻擊策略,如利用遙距加密技術和攻擊託管服務供應商(MSP)。在2022年和2023年間,攻擊者以遙距加密技術攻擊受害機構未受管理的裝置,繼而加密其網絡上其他檔案,令勒索軟件的攻擊次數大增至62%。

Sophos X-Ops威脅研究總監Christopher Budd續指:「大部份中小企只能於有限的資源下運作, 令他們局限於只能採用單一服務或軟件以處理日常業務。當系統遭受攻擊時,他們的整體運作將大受影響。例如,當攻擊者竊取公司A的銷售系統身份憑證,而旗下的三間分店均採用相同系統,攻擊者則可控制公司A的所有收入。」

Sophos全球駐場業務科技總監Chester Wisniewski補充:「從Sophos 過去一年的數據中,我們留意到供應鏈攻擊將捲土重來,並有可能繼續成為流行的攻擊手法。雖然坊間有著不同方式讓攻擊者經由第三方渠道入侵受害企業,但我們發展經託管服務供應商(MSP)的攻擊最為顯著。過去一年,Sophos託管偵測和回應團隊共處理5宗涉及MSP遙距監控和管理(RMM)工具的漏洞。早前,遙距工作解決方案ConnectWise因出現漏洞,令不法分子成功利用MSP的RMM工具策劃攻擊。 由此可見,一旦MSPs遭不法之徒入侵,即可解鎖多達數十個中小型企業的系統管理權限,令他們有機會大規模入侵系統。加上,MSPs往往被廣大客戶寄予厚望,亦是不法之徒鎖定供應鏈弱點的重要因素。」

此外,Sophos託管式偵測和回應團隊(MDR)於過去一年共發現5宗中小型企業因其MSP的遙距監控和管理(RMM)軟件出現漏洞而遭受攻擊的案例。

攻擊者加強社交工程和商業電子郵件詐騙(BEC)攻擊

根據Sophos的《2024 年威脅報告》,商業電子郵件詐騙(Business Email Compromise; BEC) 佔Sophos IR於2023年曾處理的網絡攻擊第二位。隨着商業電子郵件詐騙攻擊和社交工程變得越來越複雜,攻擊者不僅傳送內附惡意軟件的郵件,而是透過傳送一系列經郵件的對話內容或以電話方式與目標互動。

為逃避傳統垃圾郵件防護工具的偵測,攻擊者會嘗試使用新的格式以傳播惡意內容,包括嵌入包含惡意程式碼的圖片,或是以OneNote或壓縮檔的格式以傳送惡意附件。根據 Sophos所調查的一宗案例,攻擊者透過傳送一份 PDF 檔,當中附有一張模糊不清且無法閱讀的發票縮圖,而下載按鈕的連結則是連接至一個惡意網站。